警报:超过 700,000 台 DrayTek 路由器因 14 个新漏洞而遭受黑客攻击

时间:2024-10-3 00:19 作者:之参博客 分类: 网络相关

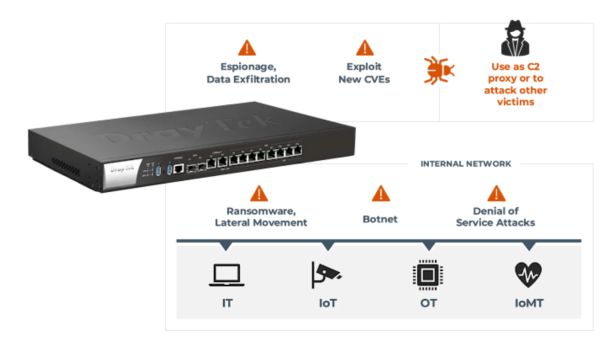

DrayTek 生产的家用和企业路由器中发现了十几个新的安全漏洞,这些漏洞可被利用来接管易受攻击的设备。

Forescout Vedere Labs 在与 The Hacker News 分享的技术报告中表示:“这些漏洞可能使攻击者通过注入恶意代码来控制路由器,从而使他们在设备上持久驻留并将其用作进入企业网络的网关。”

在这 14 个安全漏洞中,两个被评为严重,九个被评为高严重,三个被评为中等严重。最严重的一个漏洞获得了 CVSS 最高评分 10.0。

它涉及 Web 用户界面中“GetCGI()”函数中的缓冲区溢出错误,该错误可能在处理查询字符串参数时导致拒绝服务 (DoS) 或远程代码执行 (RCE)。

另一个严重的漏洞与用于主机和客户机操作系统之间通信的“recvCmd”二进制文件中的操作系统(OS)命令注入有关。

其余 12 个缺陷如下:

整个系统使用相同的管理员凭据,导致整个系统受到攻击(CVSS 评分:7.5)

Web UI 中存在反射型跨站点脚本 (XSS) 漏洞(CVSS 评分:7.5)

配置登录后自定义问候消息时 Web UI 中存在存储型 XSS 漏洞(CVSS 评分:4.9)

配置显示给用户的自定义路由器名称时,Web UI 中存在存储型 XSS 漏洞(CVSS 评分:4.9)

Web UI 登录页面中的反射型 XSS 漏洞(CVSS 评分:4.9)

Web UI 的 CGI 页面“/cgi-bin/v2x00.cgi”和“/cgi-bin/cgiwcg.cgi”中的缓冲区溢出漏洞导致 DoS 或 RCE(CVSS 评分:7.2)

Web UI 的 CGI 页面中的缓冲区溢出漏洞导致 DoS 或 RCE(CVSS 评分:7.2)

Web UI 的“/cgi-bin/ipfedr.cgi”页面中存在堆栈缓冲区溢出漏洞,可导致 DoS 或 RCE(CVSS 评分:7.2)

Web UI 中存在多个缓冲区溢出漏洞,可导致 DoS 或 RCE(CVSS 评分:7.2)

Web UI 的 ft_payloads_dns() 函数中存在基于堆的缓冲区溢出漏洞,可导致 DoS(CVSS 评分:7.2)

Web UI 中的越界写入漏洞导致 DoS 或 RCE(CVSS 评分:7.2)

Web UI 的 Web 服务器后端存在信息泄露漏洞,可能允许威胁行为者执行中间人 (AitM) 攻击(CVSS 评分:7.6)

Forescout 的分析发现,超过 704,000 台 DrayTek 路由器的 Web UI 暴露在互联网上,使其成为恶意行为者攻击的热门地点。大多数暴露的实例位于美国,其次是越南、荷兰、台湾和澳大利亚。

DrayTek 路由器

在负责任地披露之后,DrayTek发布了针对所有已发现缺陷的补丁,并且还在 11 款停产 (EoL) 型号中解决了最高等级的漏洞。

Forescout 表示:“要完全防范新漏洞,需要修补运行受影响软件的设备。如果路由器上启用了远程访问,请在不需要时禁用它。如果可能,请使用访问控制列表 (ACL) 和双因素身份验证 (2FA)。

目前,澳大利亚、加拿大、德国、日本、荷兰、新西兰、韩国、英国和美国的网络安全机构已为关键基础设施组织发布了联合指导,以帮助维护安全、可靠的运营技术 (OT) 环境。

该文件名为“运营技术网络安全原则”,概述了六条基本规则 -

安全至关重要

了解业务至关重要

OT 数据极其宝贵,需要得到保护

将 OT 与所有其他网络进行分段和隔离

供应链必须安全

人员对于 OT 网络安全至关重要

该机构表示:“快速筛选决策以识别那些影响 OT 安全的决策,将有助于在设计、实施和管理 OT 环境时做出稳健、明智和全面的决策,从而促进安全性和业务连续性。”