网络犯罪分子利用 Excel 漏洞传播无文件 Remcos RAT 恶意软件

时间:2024-11-13 22:06 作者:之参博客 分类: 网络相关

网络安全研究人员发现了一种新的网络钓鱼活动,该活动传播已知商业恶意软件Remcos RAT的新型无文件变种。

Fortinet FortiGuard Labs 研究员张晓鹏在上周发表的分析报告中表示, Remcos RAT“为买家提供了一系列先进功能,可远程控制买家的计算机”。

“然而,威胁行为者滥用 Remcos 收集受害者的敏感信息并远程控制他们的计算机来执行进一步的恶意行为。”

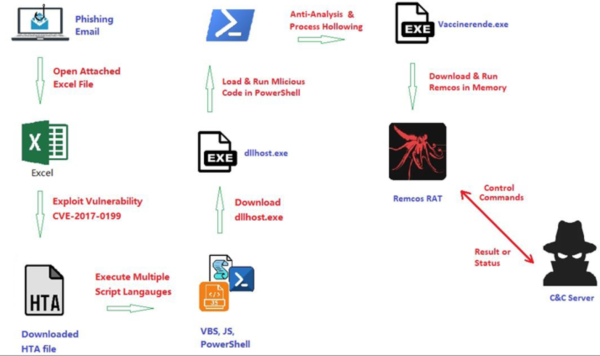

攻击的起点是一封网络钓鱼电子邮件,使用以采购订单为主题的诱饵来诱使收件人打开 Microsoft Excel 附件。

该恶意 Excel 文档旨在利用 Office 中已知的远程代码执行漏洞(CVE-2017-0199,CVSS 评分:7.8)从远程服务器(“192.3.220[.]22”)下载 HTML 应用程序(HTA)文件(“cookienetbookinetcahce.hta”)并使用 mshta.exe 启动它。

而 HTA 文件则被多层 JavaScript、Visual Basic Script 和 PowerShell 代码包裹,以逃避检测。它的主要职责是从同一台服务器检索可执行文件并执行它。

随后,该二进制文件继续运行另一个经过混淆的 PowerShell 程序,同时还采用了一系列反分析和反调试技术来使检测工作变得复杂。下一步,恶意代码利用进程挖空技术最终下载并运行 Remcos RAT。

“它不是将 Remcos 文件保存到本地文件并运行,而是直接在当前进程的内存中部署 Remcos,”张说。“换句话说,它是 Remcos 的无文件版本。”

Remcos RAT 能够从受感染主机收集各种信息,包括系统元数据,并可以通过命令和控制 (C2) 服务器远程执行攻击者发出的指令。

这些命令允许程序收集文件、枚举和终止进程、管理系统服务、编辑 Windows 注册表、执行命令和脚本、捕获剪贴板内容、更改受害者的桌面壁纸、启用摄像头和麦克风、下载其他有效负载、记录屏幕,甚至禁用键盘或鼠标输入。

与此同时,Wallarm 披露,威胁行为者正在滥用 Docusign API发送看似真实的虚假发票,试图欺骗毫无戒心的用户并大规模开展网络钓鱼活动。

攻击需要创建一个合法的付费 Docusign 账户,这样攻击者就可以更改模板并直接使用 API。然后,这些账户会被用来创建特制的发票模板,模仿 Norton Antivirus 等知名品牌对文档进行电子签名的请求。

该公司表示:“与依赖欺骗性电子邮件和恶意链接的传统网络钓鱼诈骗不同,这些事件使用真正的 DocuSign 帐户和模板来冒充信誉良好的公司,让用户和安全工具措手不及。”

“如果用户以电子方式签署该文档,攻击者可以使用签署的文档向 DocuSign 以外的组织请求付款,或者通过 DocuSign 将签署的文档发送到财务部门进行付款。”

我们还观察到网络钓鱼活动利用一种名为 ZIP 文件串联的非常规策略来绕过安全工具并向目标分发远程访问木马。

该方法涉及将多个 ZIP 存档附加到单个文件中,这会引入安全问题,因为 7-Zip、WinRAR 和 Windows 文件资源管理器等不同程序对此类文件的解压和解析存在差异,从而导致忽略恶意负载的情况。

Perception Point在最近的一份报告中指出: “通过利用 ZIP 阅读器和档案管理器处理连接 ZIP 文件的不同方式,攻击者可以嵌入专门针对某些工具用户的恶意软件。”

“威胁行为者知道这些工具通常会错过或忽略隐藏在连接档案中的恶意内容,从而使他们能够在不被发现的情况下传递有效载荷,并瞄准使用特定程序处理档案的用户。”

与此同时,一个名为 Venture Wolf 的威胁行为者涉嫌使用MetaStealer(RedLine Stealer 恶意软件的一个分支)针对俄罗斯制造业、建筑业、IT 和电信行业发起网络钓鱼攻击。

标签: Excel Remcos RAT