TP-Link 游戏路由器漏洞使用户面临远程代码攻击

时间:2024-5-29 10:14 作者:之参博客 分类: 网络相关

TP-Link Archer C5400X 游戏路由器被披露存在一个最高严重性安全漏洞,该漏洞可能通过发送特制的请求导致易受攻击的设备执行远程代码。

该漏洞被标记为CVE-2024-5035,CVSS 评分为 10.0。它会影响路由器固件的所有版本,包括 1_1.1.6 及之前版本。该漏洞已在2024 年 5 月 24 日发布的1_1.1.7 版本中得到修补。

德国网络安全公司 ONEKEY在周一发布的一份报告中表示: “通过成功利用此漏洞,远程未经身份验证的攻击者可以以提升的权限在设备上执行任意命令。”

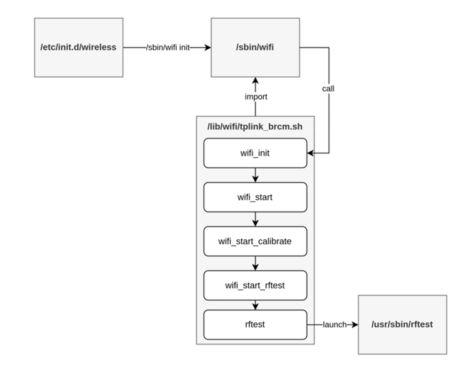

该问题根源在于与射频测试“rftest”相关的二进制文件,该文件在启动时启动,并在 TCP 端口 8888、8889 和 8890 上公开网络监听器,从而允许远程未经身份验证的攻击者实现代码执行。

虽然网络服务设计为仅接受以“ wl ”或“ nvram get ”开头的命令,但 ONEKEY 发现,可以通过在 shell 元字符(如 ; 、& 或 | )后注入命令来轻松绕过该限制(例如“wl;id;”)。

TP-Link 在 1_1.1.7 Build 20240510 版本中实施的修复通过丢弃任何包含这些特殊字符的命令来解决该漏洞。

ONEKEY 表示:“TP-Link 提供无线设备配置 API 的需求似乎必须以快速或低成本的方式得到满足,最终导致他们在网络上暴露了一个据称有限的 shell,路由器内的客户端可以使用它来配置无线设备。”

几周前,台达电子还披露了 DVW W02W2 工业以太网路由器 ( CVE-2024-3871 ) 和 Ligowave 网络设备 ( CVE-2024-4999 ) 的安全漏洞,这些漏洞可能允许远程攻击者以提升的权限获取远程命令执行。

值得注意的是,由于这些缺陷不再得到积极维护,因此仍未得到修补,因此用户必须采取适当措施限制管理界面的暴露,以减少被利用的可能性。