CocoaPods 中的关键漏洞使 iOS 和 macOS 应用面临供应链攻击的风险

时间:2024-7-2 10:06 作者:之参博客 分类: 网络相关

在 Swift 和 Objective-C Cocoa 项目的 CocoaPods 依赖管理器中发现了三个安全漏洞,这些漏洞可能被利用来发起软件供应链攻击,从而使下游客户面临严重风险。

E.V.A 信息安全公司的研究人员 Reef Spektor 和 Eran Vaknin 在今天发布的一份报告中表示,这些漏洞允许“任何恶意行为者占有数千个未被认领的 pods,并在许多最流行的 iOS 和 macOS 应用程序中插入恶意代码”。

这家以色列应用安全公司表示,这三个问题已经由 CocoaPods 在 2023 年 10 月进行了修补。CocoaPods 还在漏洞披露时重置了所有用户会话。

其中一个漏洞是 CVE-2024-38368(CVSS 评分:9.3),它使攻击者可以滥用“认领你的 Pods”过程并控制某个包,从而有效地篡改源代码并引入恶意更改。然而,这要求所有之前的维护者已被移除出项目。

问题的根源可以追溯到 2014 年,当时迁移到 Trunk 服务器导致数千个包的所有者未知(或未认领),使攻击者能够利用公共 API 认领 pods,并使用在 CocoaPods 源代码中可用的电子邮件地址("[email protected]")来接管控制权。

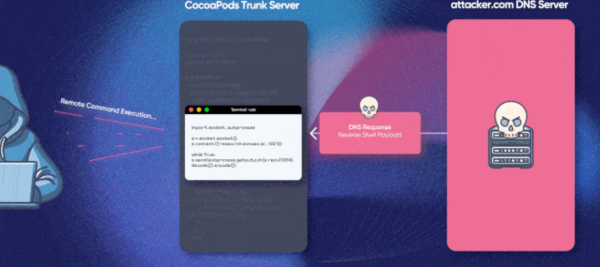

第二个漏洞更加严重(CVE-2024-38366,CVSS 评分:10.0),它利用了不安全的电子邮件验证工作流在 Trunk 服务器上运行任意代码,从而可以用于操纵或替换包。

在服务中还发现了电子邮件地址验证组件中的第二个问题(CVE-2024-38367,CVSS 评分:8.2),该问题可能诱使接收者点击一个看似无害的验证链接,但实际上,该链接会将请求重定向到由攻击者控制的域,以获取开发者的会话令牌。

更糟糕的是,通过伪造 HTTP 标头(即修改 X-Forwarded-Host 标头字段)并利用配置错误的电子邮件安全工具,这个漏洞可以升级为零点击账户接管攻击。

“我们发现几乎每个 pod 所有者都在 Trunk 服务器上使用其组织的电子邮件注册,这使他们容易受到我们的零点击接管漏洞的攻击,”研究人员表示。

这并不是 CocoaPods 第一次被置于安全审查中。2023 年 3 月,Checkmarx 透露,与依赖管理器关联的一个被废弃的子域(“cdn2.cocoapods[.]org”)可能会被对手通过 GitHub Pages 劫持,以托管其恶意负载。