TAG-100:新威胁行为者利用开源工具进行大规模攻击

时间:2024-7-19 23:15 作者:之参博客 分类: 网络相关

据观察,未知威胁行为者利用开源工具开展了针对全球政府和私营部门组织的疑似网络间谍活动。

Recorded Future 的 Insikt Group 正在以临时代号 TAG-100 跟踪该活动,并指出攻击者可能攻击了非洲、亚洲、北美洲、南美洲和大洋洲至少十个国家的组织,其中包括两个未具名的亚太政府间组织。

自 2024 年 2 月以来,柬埔寨、吉布提、多米尼加共和国、斐济、印度尼西亚、荷兰、台湾、英国、美国和越南的外交、政府、半导体供应链、非营利组织和宗教实体也被列入名单。

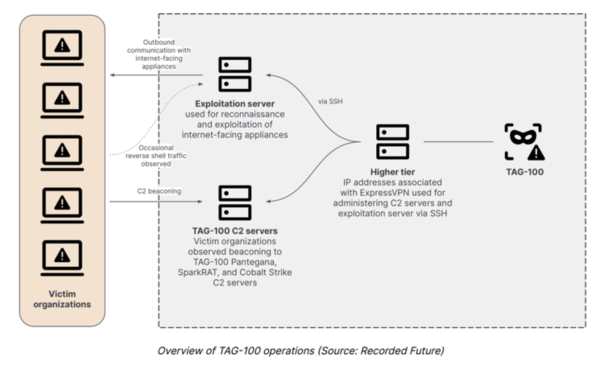

该网络安全公司表示:“TAG-100 采用开源远程访问功能,并利用各种面向互联网的设备获取初始访问权限。” “该组织使用了开源 Go 后门Pantegana和Spark RAT进行后利用。”

攻击链涉及利用影响各种面向互联网的产品的已知安全漏洞,包括 Citrix NetScaler、F5 BIG-IP、Zimbra、Microsoft Exchange Server、SonicWall、Cisco Adaptive Security Appliances (ASA)、Palo Alto Networks GlobalProtect 和 Fortinet FortiGate。

据观察,该组织还针对至少 15 个国家/地区的组织机构的互联网设备开展了广泛的侦察活动,其中包括古巴、法国、意大利、日本和马来西亚。其中还包括位于玻利维亚、法国和美国的几个古巴大使馆

该公司表示:“从 2024 年 4 月 16 日开始,TAG-100 针对教育、金融、法律、地方政府和公用事业领域的组织的 Palo Alto Networks GlobalProtect 设备进行了可能的侦察和利用活动。”

据称,此项努力与CVE-2024-3400 (CVSS 评分:10.0)的概念验证(PoC)漏洞的公开发布同时进行,CVE-2024-3400 是一个影响 Palo Alto Networks GlobalProtect 防火墙的严重远程代码执行漏洞。

成功进行初始访问后,将在受感染主机上部署 Pantegana、Spark RAT 和 Cobalt Strike Beacon。

研究结果表明,PoC 漏洞可以与开源程序相结合,从而策划攻击,有效降低不太熟练的威胁行为者的进入门槛。此外,此类伎俩还能让对手的归因工作变得复杂,并逃避检测。

Recorded Future 表示:“广泛瞄准面向互联网的设备尤其具有吸引力,因为它可以通过通常具有有限可视性、日志记录功能和对传统安全解决方案的支持的产品在目标网络中提供立足点,从而降低利用后检测的风险。”