攻击者利用公共 .env 文件入侵云和社交媒体账户

时间:2024-8-17 08:56 作者:之参博客 分类: 网络相关

一场大规模勒索活动利用包含与云和社交媒体应用程序相关的凭据的可公开访问的环境变量文件 (.env),危害了各个组织。

Palo Alto Networks Unit 42在周四的一份报告中指出: “这次攻击活动中存在多处安全失误,包括:暴露环境变量、使用长期凭证以及缺乏最小特权架构。”

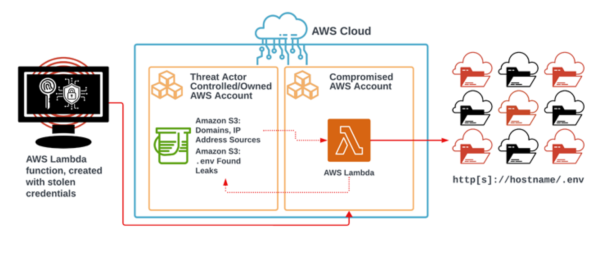

此次活动最引人注目的是,它在受感染组织的 Amazon Web Services (AWS) 环境中设置了攻击基础设施,并利用它们作为启动板,扫描超过 2.3 亿个唯一目标以获取敏感数据。

据称,该恶意活动针对的是 110,000 个域名,并在 .env 文件中获取了超过 90,000 个唯一变量,其中 7,000 个属于组织的云服务,1,500 个变量与社交媒体帐户相关联。

Unit 42 表示:“此次攻击活动中,攻击者成功勒索了云存储容器中托管的数据。此次攻击活动中,攻击者并未在勒索前加密数据,而是窃取了数据,并将勒索信放在了受感染的云存储容器中。”

这些攻击最引人注目的地方是,它并不依赖于云提供商服务中的安全漏洞或错误配置,而是源于不安全的 Web 应用程序上 .env 文件意外暴露以获取初始访问权限。

成功入侵云环境为广泛的发现和侦察步骤铺平了道路,目的是扩大其立足点,威胁行为者利用 AWS 身份和访问管理 (IAM) 访问密钥来创建新角色并提升其权限。

然后,使用具有管理权限的新 IAM 角色来创建新的 AWS Lambda 函数,以启动包含数百万个域和 IP 地址的自动互联网范围扫描操作。

Unit 42 研究人员 Margaret Zimmermann、Sean Johnstone、William Gamazo 和 Nathaniel Quist 表示:“该脚本从威胁行为者利用的可公开访问的第三方 S3 存储桶中检索了潜在目标列表。”

“恶意 lambda 函数迭代的潜在目标列表包含受害域的记录。对于列表中的每个域,代码都会执行 cURL 请求,以该域中公开的任何环境变量文件为目标(即 https://

如果目标域托管了暴露的环境文件,则文件中包含的明文凭证将被提取并存储在另一个威胁行为者控制的公共 AWS S3 存储桶内新创建的文件夹中。该存储桶现已被 AWS 删除。

经发现,攻击活动专门挑选出 .env 文件包含 Mailgun 凭据的实例,这表明攻击者试图利用它们从合法域发送网络钓鱼电子邮件并绕过安全保护。

感染链的结束点是威胁行为者从受害者的 S3 存储桶中窃取并删除敏感数据,并上传勒索信,敦促他们联系并支付赎金,以避免在暗网上出售信息。

威胁行为者试图创建新的弹性云计算 (EC2) 资源以进行非法加密货币挖掘但失败了,这也表明了此次攻击的经济动机。

目前尚不清楚谁是此次活动的幕后黑手,部分原因是使用 VPN 和 TOR 网络来隐藏其真实来源,但 Unit 42 表示,它检测到两个 IP 地址,它们分别位于乌克兰和摩洛哥,这是 lambda 函数和 S3 泄露活动的一部分。

研究人员表示:“此次活动背后的攻击者可能利用了广泛的自动化技术来成功快速地开展行动。”“这表明这些威胁行为者团体既熟练又精通先进的云架构流程和技术。”