Traccar GPS 系统存在严重缺陷,用户面临远程攻击

时间:2024-8-26 21:03 作者:之参博客 分类: 网络相关

开源Traccar GPS 跟踪系统被披露两个安全漏洞,未经身份验证的攻击者可能会利用这些漏洞在某些情况下实现远程代码执行。

Horizon3.ai 研究员 Naveen Sunkavally 表示,这两个漏洞都是路径遍历缺陷,如果启用访客注册(这是 Traccar 5 的默认配置),则可能被利用。

缺点简要描述如下:

CVE-2024-24809(CVSS 评分:8.5)- 路径遍历:“dir/../../filename”以及无限制上传危险类型的文件

CVE-2024-31214(CVSS 评分:9.7)——设备图像上传中不受限制的文件上传漏洞可能导致远程代码执行

Sunkavally表示:“CVE-2024-31214 和 CVE-2024-24809 的最终结果是,攻击者可以将包含任意内容的文件放置在文件系统的任何位置。但是,攻击者只能部分控制文件名。”

问题与程序处理设备图像文件上传的方式有关,这实际上允许攻击者覆盖文件系统上的某些文件并触发代码执行。这包括符合以下命名格式的文件 -

device.ext,攻击者可以控制 ext,但必须有一个扩展

blah”,攻击者可以控制 blah,但文件名必须以双引号结尾

blah1";blah2=blah3,其中攻击者可以控制blah1、blah2和blah3,但必须存在双引号分号序列和等号

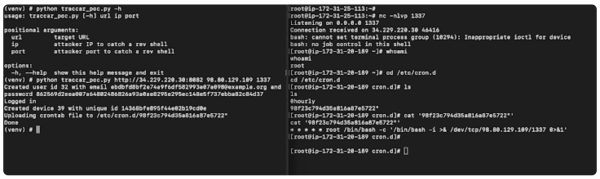

在 Horizon3.ai 设计的假设概念验证 (PoC) 中,攻击者可以利用 Content-Type 标头中的路径遍历来上传 crontab 文件并在攻击者主机上获取反向 shell。

然而,这种攻击方法在基于 Debian/Ubuntu 的 Linux 系统上不起作用,因为文件命名限制禁止 crontab 文件包含句点或双引号。

另一种机制是利用以根级用户身份安装的 Traccar 来删除内核模块或配置 udev 规则以在每次发生硬件事件时运行任意命令。

在易受攻击的 Windows 实例上,还可以通过在 C:\ProgramData\Microsoft\Windows\Start Menu\Programs\StartUp 文件夹中放置名为“device.lnk”的快捷方式 (LNK) 文件来实现远程代码执行,该文件随后在任何受害用户登录 Traccar 主机时执行。

Traccar 版本 5.1 至 5.12 易受 CVE-2024-31214 和 CVE-2024-2809 攻击。这些问题已在 2024 年 4 月发布的 Traccar 6 中得到解决,默认情况下会关闭自我注册,从而减少攻击面。

Sunkavally 表示:“如果注册设置为真、readOnly 为假、deviceReadonly 为假,则未经身份验证的攻击者可以利用这些漏洞。这些是 Traccar 5 的默认设置。”

标签: GPS