Microsoft MFA AuthQuake 漏洞导致攻击者可无预警地进行无限次暴力破解 网络相关

网络安全研究人员指出,微软的多因素身份验证 (MFA) 实施中存在一个“严重”安全漏洞,该漏洞允许攻击者轻松绕过保护并获得对受害者帐户的未经授权的访问。

Oasis Security 研究人员 Elad Luz 和 Tal Hason在与 The Hacker News 分享的一份报告中表示:“绕过方法很简单:大约需要一个小时才能完成,不需要用户交互,不会生成任何通知,也不会向账户持有人提供任何麻烦的迹象。”

经过负责任的披露,微软于 2024 年 10 月解决了这个代号为AuthQuake 的问题。

虽然 Windows 制造商支持通过 MFA验证用户身份的各种方式,但其中一种方法是在提供凭证后输入来自身份验证器应用程序的六位数代码。单个会话最多允许 10 次连续失败的尝试。

Oasis 发现的漏洞本质上涉及提供和验证这些一次性代码时缺乏速率限制和延长的时间间隔,从而允许恶意行为者快速产生新的会话并枚举代码的所有可能排列(即一百万),甚至不会向受害者发出登录尝试失败的警报。

值得注意的是,此类代码也称为基于时间的一次性密码 (TOTP),具有时间限制,使用当前时间作为随机源生成。此外,这些代码仅在约 30 秒内保持有效,之后会轮换。

“然而,由于验证器和用户之间可能存在时间差异和延迟,我们鼓励验证器接受更大的代码时间窗口,”Oasis 指出。“简而言之,这意味着单个 TOTP 代码的有效期可能超过 30 秒。”

在微软的案例中,这家总部位于纽约的公司发现代码的有效期长达 3 分钟,因此攻击者可以利用延长的时间窗口同时发起更多暴力破解尝试来破解六位数代码。

研究人员表示:“引入速率限制并确保其得到正确实施至关重要。此外,速率限制可能还不够,后续失败尝试应触发账户锁定。”

此后,微软实施了更严格的速率限制,该限制在多次尝试失败后才会生效。Oasis 还表示,新的限制持续时间约为半天。

Keeper Security 首席信息安全官 James Scobey 在一份声明中表示:“最近在微软多重身份验证 (MFA) 中发现的 AuthQuake 漏洞提醒我们,安全不仅仅在于部署 MFA,还必须进行正确配置。”

“虽然 MFA 无疑是一种强大的防御手段,但其有效性取决于关键设置,例如限制速率以阻止暴力破解尝试和登录失败时通知用户。这些功能不是可选的;它们对于增强可见性至关重要,使用户能够尽早发现可疑活动并迅速做出反应。”

Mitel MiCollab 严重漏洞导致系统遭受未经授权的文件和管理员访问 网络相关

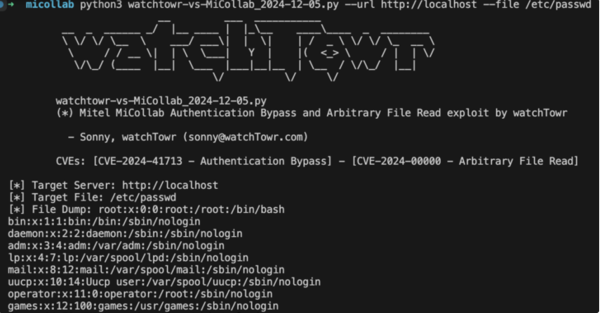

网络安全研究人员发布了一个概念验证 (PoC) 漏洞,该漏洞将影响 Mitel MiCollab 的一个现已修补的严重安全漏洞与任意文件读取零日漏洞串联起来,使攻击者能够从易受攻击的实例访问文件。

该严重漏洞为 CVE-2024-41713(CVSS 评分:9.8),与 Mitel MiCollab 的 NuPoint 统一消息传递 (NPM) 组件中的输入验证不足有关,从而导致路径遍历攻击。

MiCollab 是一种软件和硬件解决方案,它将聊天、语音、视频和短信功能与 Microsoft Teams 和其他应用程序集成在一起。NPM 是一个基于服务器的语音邮件系统,它使用户能够通过各种方法访问他们的语音消息,包括远程或通过 Microsoft Outlook 客户端。

WatchTowr Labs 在与 The Hacker News 分享的一份报告中表示,它在重现CVE-2024-35286(CVSS 评分:9.8)的过程中发现了 CVE-2024-41713,这是 NPM 组件中的另一个严重漏洞,可能允许攻击者访问敏感信息并执行任意数据库和管理操作。

Mitel 于 2024 年 5 月下旬发布 MiCollab 版本 9.8 SP1 (9.8.1.5) 修补了该 SQL 注入漏洞。

这个新漏洞之所以引人注目是因为它涉及将 HTTP 请求中的输入“..;/”传递给 ReconcileWizard 组件,以使攻击者进入应用程序服务器的根目录,从而可以在无需身份验证的情况下访问敏感信息(例如 /etc/passwd)。

WatchTowr Labs 的分析进一步发现,身份验证绕过可以与尚未修补的后身份验证任意文件读取漏洞相结合,以提取敏感信息。

Mitel在针对 CVE-2024-41713 的公告中表示:“成功利用此漏洞可能使攻击者获得未经授权的访问,并可能对系统的机密性、完整性和可用性产生影响。”

“如果成功利用该漏洞,攻击者可以未经身份验证访问配置信息(包括非敏感用户和网络信息),并在 MiCollab 服务器上执行未经授权的管理操作。”

该公司还指出,系统内的本地文件读取漏洞(CVE-2024-55550,CVSS 评分:2.7)是由于输入清理不足造成的,并且泄露仅限于非敏感系统信息。它强调,该漏洞不允许文件修改或权限提升。

经过负责任的披露,CVE-2024-41713 已于 2024 年 10 月 9 日插入 MiCollab 版本 9.8 SP2(9.8.2.12)或更高版本中。

安全研究员桑尼·麦克唐纳说:“从更技术层面来看,这次调查已经得出了一些宝贵的教训。”

“首先,这是一个真实的例子,表明并不总是需要完全访问源代码——即使在深入研究漏洞以重现 COTS 解决方案中已知的弱点时也是如此。根据 CVE 描述的深度,一些良好的互联网搜索技能可以成为成功寻找漏洞的基础。”

值得注意的是,MiCollab 9.8 SP2(9.8.2.12)还解决了音频、Web 和视频会议 (AWV) 组件中的一个单独的 SQL 注入漏洞(CVE-2024-47223,CVSS 评分:9.4),该漏洞可能造成严重影响,从信息泄露到执行任意数据库查询,从而导致系统无法运行。

在披露此信息之际,Rapid7 详细介绍了 Lorex 2K 室内 Wi-Fi 安全摄像头中的几个安全缺陷(从 CVE-2024-52544 到 CVE-2024-52548),这些缺陷可以组合起来实现远程代码执行 (RCE)。

在假设的攻击场景中,前三个漏洞可用于将目标设备的管理员密码重置为对手选择的密码,从而获得查看设备实时视频和音频源的权限,或者利用剩下的两个漏洞实现提升权限的 RCE。

安全研究员 Stephen Fewer指出:“该漏洞利用链由 5 个不同的漏洞组成,它们分两个阶段共同运作,以实现未经身份验证的 RCE” 。

“第 1 阶段执行身份验证绕过,允许远程未经身份验证的攻击者将设备的管理员密码重置为攻击者选择的密码。第 2 阶段利用第 1 阶段中的身份验证绕过来执行经过身份验证的基于堆栈的缓冲区溢出并以 root 权限执行操作系统 (OS) 命令,从而实现远程代码执行。”

CISA 警告 Zyxel、ProjectSend 和 CyberPanel 中的漏洞可能被积极利用 网络相关

美国网络安全和基础设施安全局 (CISA) 将影响Zyxel、North Grid Proself、ProjectSend和CyberPanel产品的多个安全漏洞添加到其已知被利用漏洞 ( KEV ) 目录中,并指出有证据表明这些漏洞正在被积极利用。

漏洞列表如下:

CVE-2024-51378(CVSS 评分:10.0) - 一个不正确的默认权限漏洞,允许绕过身份验证并使用 statusfile 属性中的 shell 元字符执行任意命令

CVE-2023-45727(CVSS 评分:7.5)- XML 外部实体 (XXE) 引用漏洞的不当限制,可能允许远程、未经身份验证的攻击者进行 XXE 攻击

CVE-2024-11680(CVSS 评分:9.8) - 一种不当身份验证漏洞,允许未经身份验证的远程攻击者创建帐户、上传 Web Shell 并嵌入恶意 JavaScript

CVE-2024-11667(CVSS 评分:7.5)- Web 管理界面中的路径遍历漏洞,可能允许攻击者通过精心设计的 URL 下载或上传文件

CVE-2023-45727 被纳入 KEV 目录是在趋势科技于 2024 年 11 月 19 日发布的一份报告之后,该报告将其积极利用与一个名为 Earth Kasha(又名 MirrorFace)的中国网络间谍组织联系起来。

上周,网络安全供应商 VulnCheck透露,恶意行为者最早在 2024 年 9 月就试图利用 CVE-2024-11680 来投放后利用有效载荷。

另一方面,根据Censys和Sekoia 的说法, CVE-2024-51378和 CVE-2024-11667的滥用被归因于各种勒索软件 活动,例如 PSAUX 和 Helldown 。

建议联邦民事行政部门 (FCEB) 机构在 2024 年 12 月 25 日之前修复已发现的漏洞,以确保其网络的安全。

IO DATA 路由器存在多个漏洞,遭攻击#

此前,JPCERT/CC警告称,IO DATA 路由器 UD-LT1 和 UD-LT1/EX 中的三个安全漏洞正被未知威胁行为者利用。

CVE-2024-45841(CVSS 评分:6.5)- 关键资源漏洞的权限分配不正确,允许具有访客帐户访问权限的攻击者读取敏感文件,包括包含凭据的文件

CVE-2024-47133(CVSS 评分:7.2) - 一种操作系统 (OS) 命令注入漏洞,允许使用管理帐户登录的用户执行任意命令

CVE-2024-52564(CVSS 评分:7.5) - 包含未记录的功能漏洞,允许远程攻击者禁用防火墙功能,并执行任意操作系统命令或更改路由器配置

虽然 CVE-2024-52564 的补丁已在固件 Ver2.1.9 中提供,但其余两个缺陷的修复预计要到 2024 年 12 月 18 日(Ver2.2.0)才会发布。

与此同时,这家日本公司建议客户通过禁用远程管理、更改默认访客用户密码以及确保管理员密码不容易猜到来限制设置屏幕暴露在互联网上。

Veeam 发布针对服务提供商控制台中严重 RCE 漏洞的补丁 网络相关

Veeam 发布了安全更新,以解决影响服务提供商控制台 (VSPC) 的严重漏洞,该漏洞可能为在易受攻击的实例上执行远程代码铺平道路。

该漏洞的编号为 CVE-2024-42448,CVSS 评分为 9.9(满分 10.0)。该公司指出,该漏洞是在内部测试期间发现的。

Veeam在一份咨询报告中表示: “从 VSPC 管理代理机器,在管理代理在服务器上获得授权的情况下,可以在 VSPC 服务器机器上执行远程代码执行 (RCE)。

Veeam 修补的另一个缺陷与漏洞有关(CVE-2024-42449,CVSS 评分:7.1),该漏洞可能被滥用来泄露 VSPC 服务器服务帐户的 NTLM 哈希并删除 VSPC 服务器计算机上的文件。

这两个已发现的漏洞均影响 Veeam Service Provider Console 8.1.0.21377 以及所有早期版本的 7 和 8 版本。这些漏洞已在 8.1.0.21999 版本中得到解决。

Veeam 进一步表示,没有缓解措施可以解决这些问题,唯一的解决方案是升级到该软件的最新版本。

由于 Veeam 产品中的缺陷被威胁行为者滥用来部署勒索软件,用户必须尽快采取措施来保护他们的实例。

研华工业 Wi-Fi 接入点发现二十多个缺陷 - 尽快修补 网络相关

研华 EKI 工业级无线接入点设备被披露近二十个安全漏洞,其中一些漏洞可被利用来绕过身份验证并以提升的权限执行代码。

网络安全公司 Nozomi Networks在周三的分析中表示: “这些漏洞带来了重大风险,允许以 root 权限执行未经身份验证的远程代码,从而完全损害受影响设备的机密性、完整性和可用性。”

经过负责任的披露,以下固件版本已修复了这些漏洞 -

1.6.5(适用于 EKI-6333AC-2G 和 EKI-6333AC-2GD)

1.2.2(适用于 EKI-6333AC-1GPO)

在已发现的 20 个漏洞中,有 6 个被认定为严重漏洞,允许攻击者通过植入后门获得对内部资源的持续访问权限、触发拒绝服务 (DoS) 条件,甚至将受感染的端点重新用作 Linux 工作站,以实现横向移动和进一步的网络渗透。

在这 6 个严重缺陷中,有 5 个(从 CVE-2024-50370 到 CVE-2024-50374,CVSS 评分:9.8)与操作系统 (OS) 命令中使用的特殊元素的不当中和有关,而 CVE-2024-50375(CVSS 评分:9.8)涉及关键功能缺少身份验证的情况。

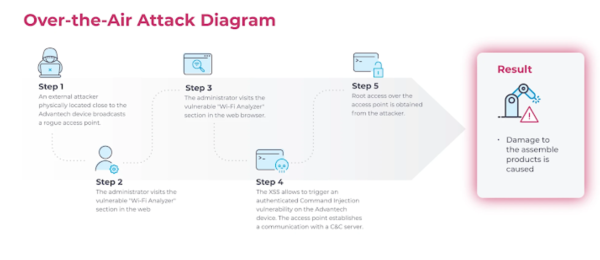

另外值得注意的是 CVE-2024-50376(CVSS 分数:7.3),这是一个跨站点脚本缺陷,可以与 CVE-2024-50359(CVSS 分数:7.2)相结合,这是另一个需要身份验证的 OS 命令注入实例,以实现无线任意代码执行。

也就是说,为了使这次攻击成功,它要求外部恶意用户在物理上接近研华接入点,并从恶意接入点广播特制的数据。

当管理员访问 Web 应用程序中的“Wi-Fi 分析器”部分时,攻击就会被激活,导致页面自动嵌入通过攻击者广播的信标帧接收的信息,而无需任何清理检查。

Nozomi Networks 表示:“攻击者可以通过其恶意接入点广播的一条信息是 SSID(通常称为‘Wi-Fi 网络名称’)。因此,攻击者可以插入 JavaScript 有效负载作为其恶意接入点的 SSID,并利用 CVE-2024-50376 触发 Web 应用程序内的跨站点脚本 (XSS) 漏洞。”

结果是在受害者的 Web 浏览器上下文中执行任意 JavaScript 代码,然后可以将其与 CVE-2024-50359 结合使用,以 root 权限在操作系统级别实现命令注入。这可能采用反向 shell 的形式,为威胁行为者提供持久的远程访问。

该公司表示:“这将使攻击者能够远程控制受感染的设备,执行命令,并进一步渗透网络,提取数据或部署其他恶意脚本。”

CISA 敦促各机构在主动攻击中修补关键的“阵列网络”漏洞 网络相关

继报告称该漏洞在野外被积极利用后,美国网络安全和基础设施安全局 (CISA) 周一将一个影响 Array Networks AG 和 vxAG 安全访问网关的严重安全漏洞(现已修复)添加到其已知被利用漏洞 ( KEV ) 目录中。

该漏洞的编号为CVE-2023-28461(CVSS 评分:9.8),涉及缺少身份验证的情况,可被利用来实现远程任意代码执行。网络硬件供应商于 2023 年 3 月发布了针对此安全漏洞的修复程序(版本 9.4.0.484)。

Array Networks 表示:“Array AG/vxAG 远程代码执行漏洞是一种网络安全漏洞,攻击者可以利用该漏洞浏览文件系统或在 SSL VPN 网关上使用 HTTP 标头中的标志属性执行远程代码,而无需进行身份验证。该产品可通过易受攻击的 URL 加以利用。”

此前不久,网络安全公司趋势科技披露,一个与中国有关的网络间谍组织 Earth Kasha(又名 MirrorFace)一直在利用面向公众的企业产品中的安全漏洞,例如 Array AG(CVE-2023-28461)、Proself(CVE-2023-45727)和 Fortinet FortiOS/FortiProxy(CVE-2023-27997),进行初始访问。在被列入 KEV 目录之前,该组织还未披露其安全漏洞。

地球卡莎 (Earth Kasha) 以广泛攻击日本实体而闻名,尽管近年来,它也被发现攻击台湾、印度和欧洲。

本月早些时候,ESET 还披露了一项 Earth Kasha 活动,该活动针对欧盟一个未具名的外交实体,利用即将于 2025 年 4 月在日本大阪举行的 2025 年世界博览会作为诱饵,提供名为 ANEL 的后门。

鉴于漏洞正被积极利用,建议联邦民事行政部门 (FCEB) 机构在 2024 年 12 月 16 日之前应用补丁,以确保其网络安全。

据 VulnCheck 称,在总共 60 名指定威胁行为者中,有 15 个不同的中国黑客组织与滥用2023 年最常被利用的 15 个漏洞中的至少一个有关。

该网络安全公司表示,已发现超过 440,000 台可能受到攻击的互联网主机。

VulnCheck 的 Patrick Garrity 表示:“企业应该评估这些技术的风险暴露程度,增强对潜在风险的可见性,利用强大的威胁情报,保持强大的补丁管理实践,并实施缓解控制措施,例如尽可能减少这些设备面向互联网的暴露。 ”

Ngioweb 僵尸网络助长 NSOCKS 住宅代理网络利用物联网设备 网络相关

Lumen Technologies 的最新发现显示,名为 Ngioweb 的恶意软件已被用于支持臭名昭著的住宅代理服务 NSOCKS,以及 VN5Socks 和 Shopsocks5 等其他服务。

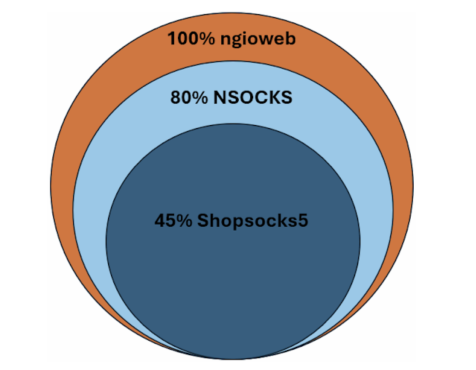

Lumen Technologies 的 Black Lotus Labs 团队在与 The Hacker News 分享的一份报告中表示:“我们遥测的 NSOCKS 机器人中至少有 80% 来自 Ngioweb 僵尸网络,主要利用小型办公室/家庭办公室 (SOHO) 路由器和物联网设备。”“这些代理中有三分之二位于美国”

“该网络平均每天维持大约 35,000 个工作机器人,其中 40% 的机器人活跃时间长达一个月或更长时间。”

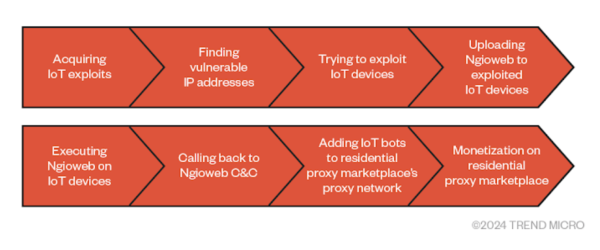

Ngioweb最早于 2018 年 8 月被 Check Point 记录在案,与传播恶意软件的Ramnit 木马活动有关。近几周, LevelBlue和Trend Micro对 Ngioweb 进行了广泛分析,其中后者正在追踪该行动背后以经济为动机的威胁行为者 Water Barghest。

该恶意软件能够针对运行 Microsoft Windows 和 Linux 的设备,其名称取自 2018 年注册的命令和控制 (C2) 域,名称为“ngioweb[.]su”。

据 Trend Micro 称,截至 2024 年 10 月,该僵尸网络包含超过 20,000 台物联网设备,Water Barghest 利用它来查找和渗透易受攻击的物联网设备,使用自动脚本并部署 Ngioweb 恶意软件,将其注册为代理。受感染的机器人随后被列入住宅代理市场上出售。

研究人员 Feike Hacquebord 和 Fernando Mercês 表示:“从最初的感染到设备作为代理在住宅代理市场上可用,整个货币化过程只需 10 分钟,这表明这是一个高度高效和自动化的操作。”

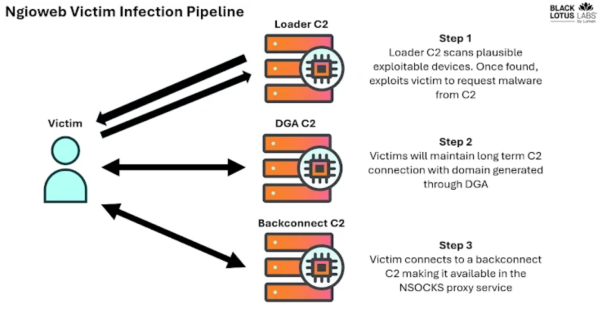

使用该恶意软件的攻击链利用了一系列漏洞和零日漏洞,用于攻击路由器和家用物联网设备,如摄像头、吸尘器和门禁等。该僵尸网络采用两层架构:第一层是加载器网络,由 15-20 个节点组成,它将机器人引导到加载器 C2 节点以检索和执行 Ngioweb 恶意软件。

按设备类型对住宅代理提供商的代理进行细分,结果显示僵尸网络运营商针对的是广泛的供应商,包括 NETGEAR、Uniview、Reolink、Zyxel、Comtrend、SmartRG、Linear Emerge、Hikvision 和 NUUO。

LevelBlue 和 Lumen 的最新披露显示,感染 Ngioweb 木马的系统被作为 NSOCKS 的住宅代理服务器出售,而 NSOCKS 此前曾被威胁行为者用于针对 Okta 的凭证填充攻击。

“NSOCKS 在世界各地销售 SOCKS5 代理的访问权限,买家可以根据位置(州、城市或邮政编码)、ISP、速度、受感染设备类型和新旧程度进行选择,”LevelBlue 表示。“24 小时访问的价格在 0.20 美元到 1.50 美元之间,取决于设备类型和感染时间。”

受害设备还被发现与由域生成算法 (DGA) 创建的第二阶段 C2 域建立长期连接。这些域在任何时候都约为 15 个,充当“守门人”,确定机器人是否值得添加到代理网络中。

如果设备符合资格标准,DGA C2 节点会将它们连接到反向连接 C2 节点,进而通过 NSOCKS 代理服务使它们可供使用。

Lumen Technologies 表示:“NSOCKS 用户通过 180 多个‘反向连接’ C2 节点路由其流量,这些节点充当入口/出口点,用于掩盖或代理其真实身份。”“这项服务背后的参与者不仅为其客户提供了代理恶意流量的手段,而且该基础设施还经过精心设计,使各种威胁行为者能够创建自己的服务。”

更糟糕的是,由 NSOCKS 提供支持的开放代理也已成为各种行为者大规模发起强大的分布式拒绝服务 (DDoS) 攻击的途径。该电信公司表示,已采取措施阻止所有进出与 Ngioweb 僵尸网络相关的专用基础设施的流量,以阻止该活动。

住宅代理服务的商业市场和代理的地下市场预计在未来几年将会增长,部分原因是受到高级持续威胁 (APT) 组织和网络犯罪组织的需求推动。

Lumen 表示:“这些网络经常被寻找漏洞或窃取凭证的犯罪分子利用,为他们提供了一种无缝方法来部署恶意工具,而无需透露他们的位置或身份。”

“尤其令人担忧的是 NSOCKS 等服务的使用方式。使用 NSOCKS,用户可以选择 180 个不同的国家作为其终端。此功能不仅允许恶意行为者在全球范围内传播其活动,还使他们能够通过域名(例如 .gov 或 .edu)瞄准特定实体,这可能导致更有针对性且可能更具破坏性的攻击。”

Oracle 警告 Agile PLM 漏洞目前正受到积极利用 网络相关

Oracle 警告称,影响敏捷产品生命周期管理 (PLM) 框架的高严重性安全漏洞已被广泛利用。

该漏洞的编号为CVE-2024-21287(CVSS 评分:7.5),可在无需身份验证的情况下被利用来泄露敏感信息。

该公司在一份公告中表示: “此漏洞无需身份验证即可被远程利用,也就是说,它可以通过网络被利用,无需用户名和密码。如果成功利用,此漏洞可能会导致文件泄露。”

CrowdStrike 安全研究人员 Joel Snape 和 Lutz Wolf 因发现并报告该漏洞而受到赞誉。

目前尚无关于谁在利用此漏洞、恶意活动的目标是谁以及这些攻击的范围有多广的信息。

Oracle 安全保障副总裁 Eric Maurice表示: “如果成功利用该漏洞,未经身份验证的犯罪者可以从目标系统下载可在 PLM 应用程序使用的权限下访问的文件。”

鉴于积极利用,建议用户尽快应用最新补丁以获得最佳保护。

Hacker News 已联系 Oracle 和 CrowdStrike 征求意见。如果收到回复,我们将更新此报道。

苹果发布紧急更新,修复被积极利用的零日漏洞 网络相关

Apple 发布了针对 iOS、iPadOS、macOS、visionOS 及其 Safari 网络浏览器的安全更新,以解决两个已被广泛利用的零日漏洞。

这些缺陷如下:

CVE-2024-44308 - JavaScriptCore 中的漏洞,在处理恶意 Web 内容时可能导致任意代码执行

CVE-2024-44309 - WebKit 中的 cookie 管理漏洞,在处理恶意 Web 内容时可能导致跨站点脚本 (XSS) 攻击

这家 iPhone 制造商表示,它分别通过改进检查和改进状态管理解决了 CVE-2024-44308 和 CVE-2024-44309 问题。

目前关于漏洞利用的具体性质尚不清楚,但苹果承认,这两个漏洞“可能在基于 Intel 的 Mac 系统上被积极利用”。

谷歌威胁分析小组 (TAG) 的 Clément Lecigne 和 Benoît Sevens 因发现和报告这两个漏洞而受到赞誉,这表明这两个漏洞很可能被用于高度针对性的政府支持或雇佣兵间谍软件攻击。

更新适用于以下设备和操作系统 -

iOS 18.1.1 和 iPadOS 18.1.1 - iPhone XS 及更新机型、iPad Pro 13 英寸、iPad Pro 12.9 英寸第 3 代及更新机型、iPad Pro 11 英寸第 1 代及更新机型、iPad Air 第 3 代及更新机型、iPad 第 7 代及更新机型、iPad mini 第 5 代及更新机型

iOS 17.7.2 和 iPadOS 17.7.2 - iPhone XS 及更新机型、iPad Pro 13 英寸、iPad Pro 12.9 英寸第 2 代及更新机型、iPad Pro 10.5 英寸、iPad Pro 11 英寸第 1 代及更新机型、iPad Air 第 3 代及更新机型、iPad 第 6 代及更新机型、iPad mini 第 5 代及更新机型

macOS Sequoia 15.1.1 - 运行 macOS Sequoia 的 Mac

visionOS 2.1.1 -Apple Vision Pro

Safari 18.1.1 - 运行 macOS Ventura 和 macOS Sonoma 的 Mac

到目前为止,苹果今年已修复了其软件中的四个零日漏洞,其中一个 ( CVE-2024-27834 ) 在 Pwn2Own 温哥华黑客大赛上进行了展示。另外三个漏洞分别于2024 年1 月和3 月进行了修补。

建议用户尽快将其设备更新到最新版本,以防范潜在威胁。

警告:VMware vCenter 和 Kemp LoadMaster 漏洞正受到积极利用 网络相关

据了解,影响 Progress Kemp LoadMaster 和 VMware vCenter Server 的安全漏洞现已得到修补,并正在遭到广泛利用。

美国网络安全和基础设施安全局 (CISA) 周一将Progress Kemp LoadMaster 中最高严重性安全漏洞CVE-2024-1212 (CVSS 评分:10.0)添加到其已知被利用漏洞 ( KEV ) 目录中。Progress Software 早在2024 年 2 月就解决了这个问题。

该机构表示:“Progress Kemp LoadMaster 包含一个操作系统命令注入漏洞,允许未经身份验证的远程攻击者通过 LoadMaster 管理界面访问系统,从而执行任意系统命令。”

发现并报告该漏洞的Rhino 安全实验室表示,如果攻击者可以访问管理员 Web 用户界面,则成功利用该漏洞可以在 LoadMaster 上执行命令,从而授予他们对负载均衡器的完全访问权限。

CISA 添加 CVE-2024-1212 的同时,博通也发出警告称,攻击者目前正在利用 VMware vCenter Server 中最近披露的两个安全漏洞。今年 6 月,在中国举行的 Matrix Cup 网络安全竞赛中展示了这两个漏洞。

这两个漏洞分别为 CVE-2024-38812(CVSS 评分:9.8)和 CVE-2024-38813(CVSS 评分:7.5),最初于 2024 年 9 月得到解决,但该公司上个月第二次对前者进行了修复,并表示之前的补丁“并未完全解决”问题。

CVE-2024-38812 - DCERPC 协议实现中存在堆溢出漏洞,可能允许具有网络访问权限的恶意行为者获取远程代码执行权限

CVE-2024-38813 - 一个权限提升漏洞,可能允许具有网络访问权限的恶意行为者将权限提升至 root

虽然目前还没有关于在现实世界的攻击中观察到的利用这些漏洞的详细信息,但 CISA 建议联邦民事行政部门 (FCEB) 机构在 2024 年 12 月 9 日之前修复 CVE-2024-1212,以确保其网络的安全。

几天前,Sophos披露,网络犯罪分子正在积极利用 Veeam Backup & Replication 中的一个严重漏洞(CVE-2024-40711,CVSS 评分:9.8)来部署一种之前未记录的勒索软件 Frag。