针对允许远程代码执行的严重 VMware vCenter 漏洞发布补丁 网络相关

博通周二发布了更新,以解决影响 VMware vCenter Server 的严重安全漏洞,该漏洞可能为远程代码执行铺平道路。

该漏洞的编号为 CVE-2024-38812(CVSS 评分:9.8),被描述为DCE/RPC 协议中的堆溢出漏洞。

该虚拟化服务提供商在公告中表示: “具有 vCenter Server 网络访问权限的恶意行为者可能会通过发送特制的网络数据包来触发此漏洞,从而可能导致远程代码执行。”

该缺陷与 VMware 于 2024 年 6 月在 vCenter Server 中解决的另外两个远程代码执行缺陷CVE-2024-37079 和 CVE-2024-37080(CVSS 评分:9.8)类似。

VMware 还解决了 vCenter Server 中的一个权限提升漏洞 (CVE-2024-38813,CVSS 评分:7.5),该漏洞可能使具有实例网络访问权限的恶意行为者通过发送特制的网络数据包将权限提升到 root 权限。

TZL 团队的安全研究人员 zbl 和 srs 在 2024 年 6 月在中国举行的Matrix Cup网络安全竞赛期间发现并报告了这两个漏洞。它们已在以下版本中得到修复 -

vCenter Server 8.0(已在 8.0 U3b 中修复)

vCenter Server 7.0(已在 7.0 U3 中修复)

VMware Cloud Foundation 5.x(在 8.0 U3b 中作为异步补丁修复)

VMware Cloud Foundation 4.x(在 7.0 U3 中作为异步补丁修复)

博通表示,尚未发现这两个漏洞被恶意利用,但已敦促客户将其安装更新至最新版本,以防范潜在威胁。

该公司表示:“这些漏洞是内存管理和损坏问题,可用于攻击 VMware vCenter 服务,可能允许远程代码执行。”

与此同时,美国网络安全和基础设施安全局 (CISA) 和联邦调查局 (FBI) 发布联合咨询报告,敦促各机构努力消除威胁行为者可能利用来破坏系统的跨站点脚本 (XSS) 漏洞。

政府机构表示: “当制造商未能正确验证、清理或转义输入时,就会出现跨站点脚本漏洞。” “这些故障允许威胁行为者将恶意脚本注入 Web 应用程序,利用它们在不同环境中操纵、窃取或滥用数据。”

新的 RAMBO 攻击利用 RAM 无线电信号窃取隔离网络的数据 网络相关

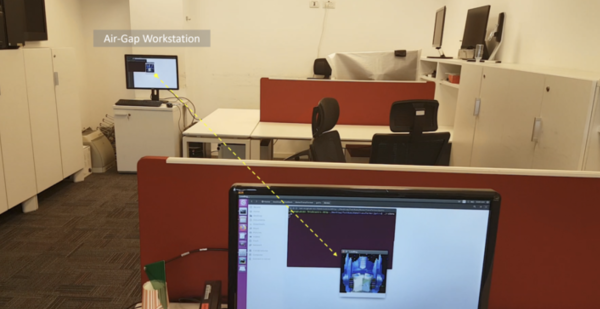

人们发现一种新型的侧信道攻击利用设备随机存取存储器 (RAM) 发出的无线电信号作为数据泄露机制,对隔离网络构成威胁。

该技术的代号为“RAMBO ”(“辐射间隙内存总线进攻”的缩写),由以色列内盖夫本·古里安大学软件与信息系统工程系进攻性网络研究实验室负责人 Mordechai Guri 博士命名。

Guri 博士在一篇新发表的研究论文中表示: “利用软件生成的无线电信号,恶意软件可以对文件、图像、键盘记录、生物特征信息和加密密钥等敏感信息进行编码。”

“利用软件定义无线电 (SDR) 硬件和简单的现成天线,攻击者可以从远处拦截传输的原始无线电信号。然后可以解码信号并将其转换回二进制信息。”

多年来,Guri 博士利用串行 ATA 电缆(SATAn)、MEMS 陀螺仪(GAIROSCOPE)、网络接口卡上的 LED(ETHERLED)和动态功耗(COVID-bit),设计了各种机制从离线网络中提取机密数据。

研究人员设计的其他一些非常规方法包括通过图形处理单元 (GPU) 风扇 ( GPU-FAN ) 产生的隐蔽声学信号、内置主板蜂鸣器 ( EL-GRILLO ) 产生的 (超) 声波,甚至打印机显示面板和状态 LED ( PrinterLeak ),从隔离网络泄露数据。

去年,Guri 博士还演示了AirKeyLogger,这是一种无硬件射频键盘记录攻击,它利用计算机电源的无线电发射向远程攻击者泄露实时按键数据。

古里博士在研究中指出:“为了泄露机密数据,处理器的工作频率被操纵,从而产生由按键调制的电源单元电磁辐射模式。按键信息可以通过射频接收器或带有简单天线的智能手机在几米外接收。”

与此类攻击一样,它需要首先通过其他方式(例如内部恶意人员、中毒的 USB 驱动器或供应链攻击)破坏 隔离网络,从而允许恶意软件触发隐蔽的数据泄露通道。

RAMBO 也不例外,该恶意软件用于操纵 RAM,使其能够生成时钟频率的无线电信号,然后使用曼彻斯特编码对其进行编码并传输,以便从远处接收。

编码数据可能包括按键、文档和生物特征信息。然后,另一端的攻击者可以利用 SDR 接收电磁信号,解调和解码数据,并检索窃取的信息。

Guri 博士说:“该恶意软件利用 RAM 的电磁辐射来调制信息并将其向外传输。远程攻击者使用无线电接收器和天线可以接收信息,对其进行解调,并将其解码为原始的二进制或文本表示。”

研究发现,该技术可用于以每秒 1,000 位的速度泄露运行 Intel i7 3.6GHz CPU 和 16 GB RAM 的隔离计算机的数据,并以每个按键 16 位的速度实时泄露按键信息。

Guri 博士表示:“低速时,4096 位 RSA 加密密钥可在 41.96 秒内被窃取,高速时则为 4.096 位。生物特征信息、小文件 (.jpg) 和小文档 (.txt 和 .docx) 在低速时需要 400 秒,在高速时则只需几秒钟。”

“这表明,RAMBO 隐蔽通道可用于在短时间内泄露相对简短的信息。”

阻止攻击的对策包括对信息传输实施“红黑”区域限制、使用入侵检测系统 (IDS)、监控虚拟机管理程序级内存访问、使用无线电干扰器阻止无线通信以及使用法拉第笼。

WordPress 的 LiteSpeed Cache 插件中发现严重安全漏洞 网络相关

网络安全研究人员发现 WordPress 的 LiteSpeed Cache 插件中又一个严重的安全漏洞,该漏洞可能允许未经身份验证的用户控制任意帐户。

该漏洞编号为 CVE-2024-44000(CVSS 评分:7.5),影响 6.4.1 之前的版本(包括 6.4.1 版本)。该漏洞已在 6.5.0.1 版本中得到解决。

Patchstack 研究员 Rafie Muhammad 表示:“该插件存在未经身份验证的帐户接管漏洞,任何未经身份验证的访问者都可以获得任何已登录用户的身份验证访问权限,最坏的情况下可以获得管理员级别角色的访问权限,之后可以上传和安装恶意插件。 ”

此次发现是在对该插件进行广泛的安全分析之后得出的,此前该分析已发现一个严重的权限提升漏洞(CVE-2024-28000,CVSS 评分:9.8)。LiteSpeed Cache 是 WordPress 生态系统中流行的缓存插件,拥有超过 500 万个活跃安装。

新的漏洞源于名为“/wp-content/debug.log”的调试日志文件被公开暴露,这使得未经身份验证的攻击者可以查看文件中包含的潜在敏感信息。

这还可能包括 HTTP 响应标头中的用户 cookie 信息,从而有效地允许用户使用任何有效的会话登录到存在漏洞的站点。

该漏洞的严重程度较低,因为前提条件是必须在 WordPress 网站上启用调试功能才能成功。或者,它也可能会影响过去某个时间点激活了调试日志功能但未能删除调试文件的网站。

需要注意的是,此功能默认是禁用的。补丁通过将日志文件移动到 LiteSpeed 插件文件夹内的专用文件夹(“/wp-content/litespeed/debug/”)、随机化文件名以及删除在文件中记录 cookie 的选项来解决该问题。

建议用户检查其安装中是否存在“/wp-content/debug.log”,如果调试功能已启用(或曾经启用),则采取措施清除它们。

还建议设置 .htaccess 规则来拒绝直接访问日志文件,因为如果恶意行为者通过反复试验的方法知道新的文件名,他们仍然可以直接访问新的日志文件。

穆罕默德说:“此漏洞凸显了确保执行调试日志过程的安全性、不应记录哪些数据以及如何管理调试日志文件的重要性。”

未修补的 AVTECH IP 摄像头漏洞遭黑客利用,发起僵尸网络攻击 网络相关

影响 AVTECH IP 摄像机的一个多年前的高严重性漏洞已被恶意行为者用作零日漏洞,以将其引入僵尸网络。

Akamai 研究人员 Kyle Lefton、Larry Cashdollar 和 Aline Eliovich 表示,有问题的漏洞 CVE-2024-7029(CVSS 评分:8.7)是“在 AVTECH 闭路电视 (CCTV) 摄像机的亮度功能中发现的命令注入漏洞,允许远程代码执行 (RCE)。”

美国网络安全和基础设施安全局 (CISA) 本月早些时候首次公开了该安全漏洞的详细信息,强调其攻击复杂性低且可远程利用。

该机构在 2024 年 8 月 1 日发布的警报中指出: “成功利用此漏洞可能允许攻击者以正在运行的进程所有者的身份注入和执行命令。”

值得注意的是,该问题仍未得到修复。它影响使用 FullImg-1023-1007-1011-1009 及更高版本固件的 AVM1203 摄像头设备。根据 CISA 的说法,这些设备虽然已停产,但仍在商业设施、金融服务、医疗保健和公共卫生、交通系统领域使用。

Akamai 表示,攻击活动自 2024 年 3 月开始,尽管该漏洞早在 2019 年 2 月就有一个公开的概念验证 (PoC) 利用。然而,直到本月才发布 CVE 标识符。

“运营这些僵尸网络的恶意行为者一直在利用新的或未被发现的漏洞来传播恶意软件,”这家网络基础设施公司表示。“许多漏洞都有公开的漏洞利用或可用的 PoC,但缺乏正式的 CVE 分配,在某些情况下,设备仍未打补丁。”

Lefton 告诉 The Hacker News,目前尚无关于这些攻击范围的数据,尽管估计有 27,000 台 AVTech 设备暴露在互联网上。不过,该公司表示,它拥有明确的归因信息,打算在未来披露。

攻击链相当简单,它们利用 AVTECH IP 摄像头漏洞以及其他已知漏洞(CVE-2014-8361和CVE-2017-17215 )在目标系统上传播Mirai 僵尸网络变体。

研究人员表示:“在这种情况下,僵尸网络很可能使用的是 Corona Mirai 变种,早在 2020 年,其他供应商就曾提到过该变种与 COVID-19 病毒有关。”“执行后,恶意软件会通过端口 23、2323 和 37215 上的 Telnet 连接到大量主机。它还会将字符串‘Corona’打印到受感染主机的控制台上。”

几周前,网络安全公司 Sekoia 和 Team Cymru 详细介绍了一个名为 7777(或 Quad7)的“神秘”僵尸网络,该网络利用受感染的 TP-Link 和 ASUS 路由器对 Microsoft 365 帐户发起密码喷洒攻击。截至 2024 年 8 月 5 日,已发现多达 12,783 个活跃机器人。

Sekoia 的研究人员表示:“该僵尸网络在开源中以在受感染的设备上部署 SOCKS5 代理来对全球许多实体的 Microsoft 365 帐户进行极其缓慢的‘暴力’攻击而闻名”,并指出大多数受感染的路由器位于保加利亚、俄罗斯、美国和乌克兰。

虽然该僵尸网络因其在受感染设备上打开 TCP 端口 7777 而得名,但 Team Cymru 的后续调查显示,该网络可能扩展,包括第二组僵尸网络,主要由华硕路由器组成,其特点是开放端口 63256。

“Quad7 僵尸网络继续构成重大威胁,即使其潜力目前未知或尚未发挥,也表现出韧性和适应性,”Team Cymru表示。“7777 和 63256 僵尸网络之间的联系,在保持看似独特的运营孤岛的同时,进一步凸显了 Quad7 背后威胁运营商不断演变的策略。”

研究人员在 MLOps 平台中发现 20 多个供应链漏洞 网络相关

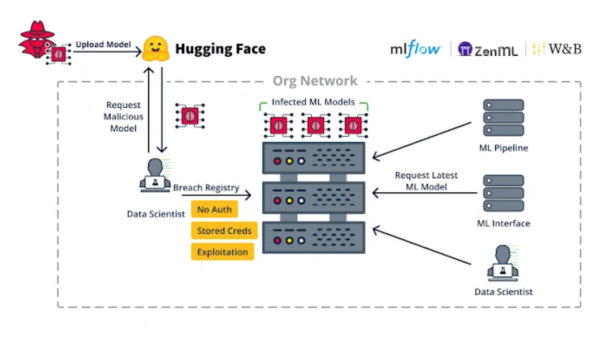

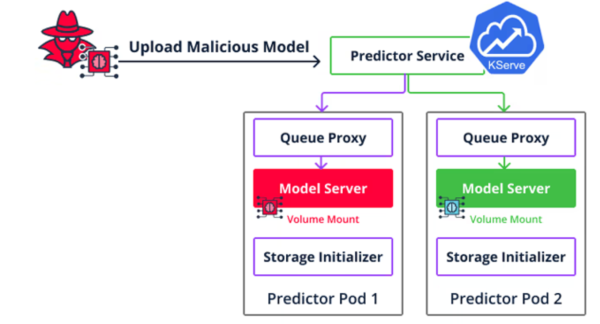

网络安全研究人员发现 20 多个可能被用于攻击 MLOps 平台的漏洞,并警告机器学习 (ML) 软件供应链中存在安全风险。

这些漏洞被描述为固有和基于实现的缺陷,可能会造成严重后果,从任意代码执行到加载恶意数据集。

MLOps 平台提供设计和执行 ML 模型管道的功能,其中模型注册表充当用于存储和版本训练的 ML 模型的存储库。然后可以将这些模型嵌入到应用程序中,或允许其他客户端使用 API(又称模型即服务)查询它们。

JFrog 研究人员在一份详细报告中表示: “固有漏洞是由目标技术所使用的底层格式和流程导致的漏洞。”

一些固有漏洞的例子包括滥用 ML 模型来运行攻击者选择的代码,利用模型在加载时支持自动代码执行的事实(例如,Pickle 模型文件)。

这种行为还扩展到某些数据集格式和库,允许自动执行代码,从而在简单加载公开可用的数据集时可能打开恶意软件攻击的大门。

另一个固有漏洞实例涉及 JupyterLab(以前称为 Jupyter Notebook),这是一个基于 Web 的交互式计算环境,使用户能够执行代码块(或单元)并查看相应的结果。

研究人员指出:“许多人不知道的一个固有问题是,在 Jupyter 中运行代码块时如何处理 HTML 输出。Python 代码的输出可能会发出 HTML 和 [JavaScript],而浏览器会很乐意呈现这些内容。”

这里的问题是,JavaScript 结果在运行时不会受到父 Web 应用程序的沙盒保护,并且父 Web 应用程序可以自动运行任意 Python 代码。

换句话说,攻击者可以输出恶意的 JavaScript 代码,以便在当前的 JupyterLab 笔记本中添加新单元,将 Python 代码注入其中,然后执行它。在利用跨站点脚本 (XSS) 漏洞的情况下尤其如此。

为此,JFrog 表示,它发现了 MLFlow 中的一个 XSS 漏洞 ( CVE-2024-27132 ,CVSS 评分:7.5),该漏洞源于运行不受信任的配方时缺乏足够的清理,从而导致 JupyterLab 中的客户端代码执行。

研究人员表示:“这项研究的主要结论之一是,我们需要将 ML 库中的所有 XSS 漏洞视为潜在的任意代码执行,因为数据科学家可能会将这些 ML 库与 Jupyter Notebook 一起使用。”

第二组缺陷与实施弱点有关,例如 MLOps 平台缺乏身份验证,这可能允许具有网络访问权限的威胁行为者通过滥用 ML Pipeline 功能来获得代码执行能力。

这些威胁并不是理论上的,出于经济动机的攻击者会滥用此类漏洞来部署加密货币矿工,正如未修补的 Anyscale Ray( CVE-2023-48022 ,CVSS 评分:9.8)的情况一样。

第二种类型的实施漏洞是针对 Seldon Core 的容器逃逸,它使攻击者能够超越代码执行,在云环境中横向移动,并通过将恶意模型上传到推理服务器来访问其他用户的模型和数据集。

这些漏洞串联起来的最终结果是,它们不仅可以被用作武器来渗透和传播到组织内部,而且还能危害服务器。

研究人员表示:“如果你正在部署一个允许模型服务的平台,那么你现在应该知道,任何可以提供新模型的人实际上也可以在该服务器上运行任意代码。”“确保运行模型的环境完全隔离,并针对容器逃逸进行强化。”

此次披露之际,Palo Alto Networks Unit 42详细介绍了开源 LangChain 生成 AI 框架中两个现已修补的漏洞 (CVE-2023-46229 和 CVE-2023-44467),这两个漏洞可能分别允许攻击者执行任意代码和访问敏感数据。

上个月,Trail of Bits 还披露了检索增强生成 (RAG) 开源聊天机器人应用程序 Ask Astro 中的四个问题,这些问题可能导致聊天机器人输出中毒、文档提取不准确以及潜在的拒绝服务 (DoS)。

正如人工智能应用程序中暴露出的安全问题一样,人们也设计出一些技术来毒害训练数据集,最终目的是诱骗大型语言模型 (LLM) 生成易受攻击的代码。

康涅狄格大学的一组学者表示:“与最近将恶意负载嵌入代码可检测或不相关部分(例如注释)的攻击不同,CodeBreaker 利用 LLM(例如 GPT-4)进行复杂的负载转换(不影响功能),确保用于微调的毒化数据和生成的代码都可以逃避强大的漏洞检测。 ”

Traccar GPS 系统存在严重缺陷,用户面临远程攻击 网络相关

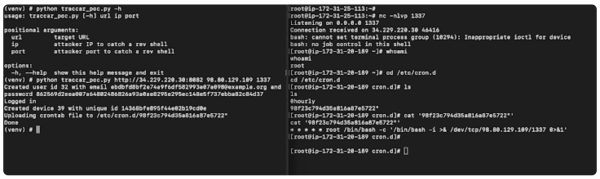

开源Traccar GPS 跟踪系统被披露两个安全漏洞,未经身份验证的攻击者可能会利用这些漏洞在某些情况下实现远程代码执行。

Horizon3.ai 研究员 Naveen Sunkavally 表示,这两个漏洞都是路径遍历缺陷,如果启用访客注册(这是 Traccar 5 的默认配置),则可能被利用。

缺点简要描述如下:

CVE-2024-24809(CVSS 评分:8.5)- 路径遍历:“dir/../../filename”以及无限制上传危险类型的文件

CVE-2024-31214(CVSS 评分:9.7)——设备图像上传中不受限制的文件上传漏洞可能导致远程代码执行

Sunkavally表示:“CVE-2024-31214 和 CVE-2024-24809 的最终结果是,攻击者可以将包含任意内容的文件放置在文件系统的任何位置。但是,攻击者只能部分控制文件名。”

问题与程序处理设备图像文件上传的方式有关,这实际上允许攻击者覆盖文件系统上的某些文件并触发代码执行。这包括符合以下命名格式的文件 -

device.ext,攻击者可以控制 ext,但必须有一个扩展

blah”,攻击者可以控制 blah,但文件名必须以双引号结尾

blah1";blah2=blah3,其中攻击者可以控制blah1、blah2和blah3,但必须存在双引号分号序列和等号

在 Horizon3.ai 设计的假设概念验证 (PoC) 中,攻击者可以利用 Content-Type 标头中的路径遍历来上传 crontab 文件并在攻击者主机上获取反向 shell。

然而,这种攻击方法在基于 Debian/Ubuntu 的 Linux 系统上不起作用,因为文件命名限制禁止 crontab 文件包含句点或双引号。

另一种机制是利用以根级用户身份安装的 Traccar 来删除内核模块或配置 udev 规则以在每次发生硬件事件时运行任意命令。

在易受攻击的 Windows 实例上,还可以通过在 C:\ProgramData\Microsoft\Windows\Start Menu\Programs\StartUp 文件夹中放置名为“device.lnk”的快捷方式 (LNK) 文件来实现远程代码执行,该文件随后在任何受害用户登录 Traccar 主机时执行。

Traccar 版本 5.1 至 5.12 易受 CVE-2024-31214 和 CVE-2024-2809 攻击。这些问题已在 2024 年 4 月发布的 Traccar 6 中得到解决,默认情况下会关闭自我注册,从而减少攻击面。

Sunkavally 表示:“如果注册设置为真、readOnly 为假、deviceReadonly 为假,则未经身份验证的攻击者可以利用这些漏洞。这些是 Traccar 5 的默认设置。”

SolarWinds Web 帮助台中发现硬编码凭证漏洞 网络相关

SolarWinds 已发布补丁来解决其 Web Help Desk (WHD) 软件中的一个新安全漏洞,该漏洞可能允许远程未经身份验证的用户未经授权访问易受攻击的实例。

该公司在今天发布的新公告中表示: “SolarWinds Web Help Desk (WHD) 软件受到硬编码凭证漏洞的影响,允许未经身份验证的远程用户访问内部功能并修改数据。”

该漏洞编号为CVE-2024-28987,在 CVSS 评分系统中评级为 9.1,表示严重程度极高。Horizon3.ai 安全研究员 Zach Hanley 因发现并报告该漏洞而受到赞誉。

建议用户更新到版本12.8.3 Hotfix 2,但应用该修复需要 Web Help Desk 12.8.3.1813 或 12.8.3 HF1。

一周前,SolarWinds 着手解决同一软件中的另一个可被用于执行任意代码的严重漏洞(CVE-2024-28986,CVSS 评分:9.8)。

根据美国网络安全和基础设施安全局 (CISA) 的说法,该漏洞此后已被广泛利用,尽管它在现实世界的攻击中如何被滥用目前仍不得而知。

有关 CVE-2024-28987 的更多详细信息预计将于下个月发布,因此及时安装更新以减轻潜在威胁至关重要。

Google 修复 Chrome 中被广泛利用的高危漏洞 网络相关

谷歌已经推出安全修复程序,以解决其 Chrome 浏览器的一个高严重性安全漏洞,该漏洞已被广泛利用。

该漏洞被编号为CVE-2024-7971,被描述为 V8 JavaScript 和 WebAssembly 引擎中的类型混淆错误。

根据NIST 国家漏洞数据库 (NVD) 中对该漏洞的描述,“128.0.6613.84 之前的 Google Chrome 版本中的 V8 中的类型混淆允许远程攻击者通过精心设计的 HTML 页面利用堆损坏”。

微软威胁情报中心 (MSTIC) 和微软安全响应中心 (MSRC) 于 2024 年 8 月 19 日发现并报告了该漏洞。

目前尚未发布关于利用此漏洞进行攻击的性质或可能将其武器化的威胁行为者的身份的更多详细信息,主要是为了确保大多数用户都得到修复。

然而,这家科技巨头在一份简短的声明中承认,它“意识到 CVE-2024-7971 漏洞正在被利用”。值得一提的是,CVE-2024-7971 是继 CVE-2024-4947 和 CVE-2024-5274 之后,该公司今年在 V8 中修复的第三个类型混淆漏洞。

自 2024 年初以来,谷歌已解决了 Chrome 中的 9 个零日漏洞,其中包括在 Pwn2Own 2024 上演示的三个漏洞 -

CVE-2024-0519 - V8 中的越界内存访问

CVE-2024-2886 - WebCodecs 中的释放后使用(在 Pwn2Own 2024 上演示)

CVE-2024-2887 - WebAssembly 中的类型混淆(在 Pwn2Own 2024 上演示)

CVE-2024-3159 - V8 中的越界内存访问(在 Pwn2Own 2024 上演示)

CVE-2024-4671 - 视觉效果中的释放后使用

CVE-2024-4761 - V8 中的越界写入

CVE-2024-4947 – V8 中的类型混淆

CVE-2024-5274 – V8 中的类型混淆

建议用户将 Windows 和 macOS 版 Chrome 升级到 128.0.6613.84/.85 版本,将 Linux 版升级到 128.0.6613.84 版本,以减轻潜在威胁。

还建议基于 Chromium 的浏览器(例如 Microsoft Edge、Brave、Opera 和 Vivaldi)的用户在修复程序可用时立即应用它们。

黑客利用 PHP 漏洞部署隐秘的 Msupedge 后门 网络相关

一种之前未记录的后门程序 Msupedge 已被用于对付针对台湾一所未具名大学的网络攻击。

博通旗下赛门铁克威胁猎人团队在与 The Hacker News 分享的一份报告中表示:“该后门最显著的特征是它通过 DNS 流量与命令和控制 (C&C) 服务器进行通信。”

目前,该后门的来源以及攻击背后的目的尚不清楚。

据称,可能有助于部署 Msupedge 的初始访问载体涉及利用最近披露的影响 PHP 的严重漏洞(CVE-2024-4577,CVSS 评分:9.8),该漏洞可用于实现远程代码执行。

有问题的后门是一个动态链接库 (DLL),安装在路径“csidl_drive_fixed\xampp\”和“csidl_system\wbem\”中。其中一个 DLL,wuplog.dll,由 Apache HTTP 服务器 (httpd) 启动。第二个 DLL 的父进程尚不清楚。

Msupedge 最显著的方面是它依赖 DNS 隧道与 C&C 服务器进行通信,其代码基于开源dnscat2工具。

赛门铁克指出:“它通过执行名称解析来接收命令。Msupedge 不仅通过 DNS 流量接收命令,还将解析后的 C&C 服务器 IP 地址 (ctl.msedeapi[.]net) 用作命令。”

具体来说,解析后的 IP 地址的第三个八位字节充当一个switch case,通过从中减去七并使用其十六进制表示法来触发适当的响应,从而确定后门的行为。例如,如果第三个八位字节是 145,则新得出的值将转换为 138 (0x8a)。

Msupedge 支持的命令如下 -

0x8a:使用通过 DNS TXT 记录收到的命令创建进程

0x75:使用通过 DNS TXT 记录收到的下载 URL 下载文件

0x24:休眠预定的时间间隔

0x66:休眠预定的时间间隔

0x38:创建一个临时文件“%temp%\1e5bf625-1678-zzcv-90b1-199aa47c345.tmp”,其用途未知

0x3c:删除文件“%temp%\1e5bf625-1678-zzcv-90b1-199aa47c345.tmp”

目前,UTG-Q-010 威胁组织已被指控与一项新的网络钓鱼活动有关,该活动利用加密货币和与工作相关的诱饵来传播一种名为Pupy RAT的开源恶意软件。

赛门铁克表示:“攻击链涉及使用带有嵌入式 DLL 加载器的恶意 .lnk 文件,最终导致 Pupy RAT 负载部署。Pupy是一种基于 Python 的远程访问木马 (RAT),具有反射 DLL 加载和内存执行等功能。”

研究人员发现针对 Azure Kubernetes 集群的 TLS Bootstrap 攻击 网络相关

网络安全研究人员披露了一个影响 Microsoft Azure Kubernetes 服务的安全漏洞,如果成功利用该漏洞,攻击者可以提升其权限并访问集群使用的服务的凭据。

谷歌旗下的 Mandiant 表示:“在受影响的 Azure Kubernetes 服务集群内运行的 Pod 中执行命令的攻击者可以下载用于配置集群节点的配置,提取传输层安全性 (TLS) 引导令牌,并执行 TLS 引导攻击来读取集群内的所有机密。 ”

已发现使用“Azure CNI”作为“网络配置”和“Azure”作为“网络策略”的集群受到权限提升错误的影响。微软在负责任的披露后已解决了该问题。

该威胁情报公司设计的攻击技术关键在于访问一个鲜为人知的组件 Azure WireServer,以请求用于加密受保护设置值的密钥(“wireserver.key”),并使用它来解码包含以下几个秘密的配置脚本 -

KUBELET_CLIENT_CONTENT(通用节点 TLS 密钥)

KUBELET_CLIENT_CERT_CONTENT(通用节点 TLS 证书)

KUBELET_CA_CRT(Kubernetes CA 证书)

TLS_BOOTSTRAP_TOKEN(TLS 引导身份验证令牌)

研究人员 Nick McClendon、Daniel McNamara 和 Jacob Paullus 表示:“KUBELET_CLIENT_CONTENT、KUBELET_CLIENT_CERT_CONTENT 和 KUBELET_CA_CRT 可以通过 Base64 解码并写入磁盘,以便与 Kubernetes 命令行工具 kubectl 一起使用来对集群进行身份验证。”

“此帐户在最近部署的 Azure Kubernetes 服务 (AKS) 群集中具有最小的 Kubernetes 权限,但它可以列出群集中的节点。”

另一方面,TLS_BOOTSTRAP_TOKEN 可用于启用TLS 引导攻击,并最终获取正在运行的工作负载所使用的所有机密的访问权限。此攻击不需要 pod 以 root 身份运行。

Mandiant 表示:“采用一种流程来创建限制性网络策略,仅允许访问所需服务,可以阻止整个攻击类别。当服务根本无法访问时,通过未记录的服务进行权限提升就会被阻止。”

在此次披露之际,Kubernetes 安全平台 ARMO 强调了一个新的高严重性 Kubernetes 漏洞(CVE-2024-7646,CVSS 评分:8.8),该漏洞影响 ingress-nginx 控制器,并可能允许恶意行为者未经授权访问敏感集群资源。

安全研究员 Amit Schendel表示:“该漏洞源于 ingress-nginx 验证 Ingress 对象注释方式的一个缺陷。”

“该漏洞允许攻击者将恶意内容注入某些注释,从而绕过预期的验证检查。这可能导致任意命令注入并可能访问 ingress-nginx 控制器的凭据,在默认配置下,该凭据可以访问集群中的所有机密。”

此前,还发现 Kubernetes git-sync 项目存在设计缺陷,该缺陷可能允许在 Amazon Elastic Kubernetes 服务 (EKS)、Azure Kubernetes 服务 (AKS)、Google Kubernetes Engine (GKE) 和 Linode 之间进行命令注入。

Akamai 研究员 Tomer Peled表示: “此设计缺陷可能导致 pod 中任何文件(包括服务帐户令牌)的数据泄露或以 git_sync 用户权限执行命令。要利用此缺陷,攻击者只需在集群上应用 YAML 文件,这是一个低权限操作。”

目前还没有针对该漏洞的补丁,因此各组织必须审核其 git-sync pod 以确定正在运行的命令。

Peled 表示:“这两种攻击方式都是由于缺乏输入清理而导致的,这凸显了对用户输入清理的强大防御需求。蓝队成员应密切关注其组织中 gitsync 用户的异常行为。”