Microsoft Dynamics 365 和 Power Apps Web API 中存在严重安全漏洞 v2ray节点购买地址

有关 Dynamics 365 和 Power Apps Web API 中三个现已修补的安全漏洞的详细信息已经浮出水面,这些漏洞可能会导致数据泄露。

这些漏洞由位于墨尔本的网络安全公司 Stratus Security发现,并已于 2024 年 5 月得到解决。三个缺陷中的两个存在于 Power Platform 的OData Web API Filter中,而第三个漏洞则源于FetchXML API。

第一个漏洞的根本原因是 OData Web API Filter 缺乏访问控制,从而允许访问包含敏感信息(例如全名、电话号码、地址、财务数据和密码哈希)的联系人表。

然后,威胁行为者可以利用该漏洞进行基于布尔的搜索,通过依次猜测哈希中的每个字符直到找到正确的值来提取完整的哈希。

Stratus Security 表示: “例如,我们首先发送 startswith(adx_identity_passwordhash,'a'),然后发送 startswith( adx_identity_passwordhash,'aa'),然后发送 startswith(adx_identity_passwordhash,'ab') 等等,直到返回以 ab 开头的结果。”

“我们继续这个过程,直到查询返回以‘ab’开头的结果。最终,当没有其他字符返回有效结果时,我们就知道我们已经获得了完整的值。”

另一方面,第二个漏洞在于使用同一 API 中的 orderby 子句从必要的数据库表列中获取数据(例如,EMailAddress1,它指的是联系人的主要电子邮件地址)。

最后,Stratus Security 还发现,可以结合 FetchXML API 与联系人表利用 orderby 查询来访问受限列。

“利用 FetchXML API 时,攻击者可以对任意列进行 orderby 查询,完全绕过现有的访问控制,”报告称。“与之前的漏洞不同,这种方法不需要 orderby 降序排列,从而为攻击增加了一层灵活性。”

因此,利用这些漏洞的攻击者可以编制密码哈希和电子邮件列表,然后破解密码或出售数据。

Stratus Security 表示:“Dynamics 365 和 Power Apps API 中发现的漏洞强调了一个重要的提醒:网络安全需要时刻保持警惕,特别是对于像微软这样掌握大量数据的大公司而言。”

俄罗斯黑客利用 Safari 和 Chrome 漏洞发动高调网络攻击 v2ray节点购买地址

网络安全研究人员发现了多起在野攻击活动,这些活动利用 Apple Safari 和 Google Chrome 浏览器中现已修补的漏洞,用窃取信息的恶意软件感染移动用户。

谷歌威胁分析小组 (TAG) 研究员 Clement Lecigne在与 The Hacker News 分享的一份报告中表示: “这些活动传播了已有补丁的 n 日漏洞,但对于未打补丁的设备仍然有效。”

该活动发生在 2023 年 11 月至 2024 年 7 月之间,值得注意的是,该活动通过对蒙古政府网站 cabinet.gov[.]mn 和 mfa.gov[.]mn 进行水坑攻击来传播漏洞。

有一定把握地认为,该入侵行为是俄罗斯政府支持的代号为APT29(又名午夜暴雪)的威胁行为者所为,并且攻击活动中使用的漏洞与之前与商业监控供应商 (CSV) Intellexa 和 NSO Group 有关的漏洞有相似之处,表明漏洞被重复使用。

此次攻击活动中存在的漏洞如下:

CVE-2023-41993 - WebKit 漏洞,在处理特制的 Web 内容时可能导致任意代码执行(Apple 于 2023 年 9 月在 iOS 16.7 和 Safari 16.6.1 中修复)

CVE-2024-4671 - Chrome Visuals 组件中存在释放后使用漏洞,可能导致任意代码执行(Google 于 2024 年 5 月在适用于 Windows 和 macOS 的 Chrome 版本 124.0.6367.201/.202 以及适用于 Linux 的版本 124.0.6367.201 中修复)

CVE-2024-5274 - V8 JavaScript 和 WebAssembly 引擎中的类型混淆缺陷,可能导致任意代码执行(Google 于 2024 年 5 月在适用于 Windows 和 macOS 的 Chrome 版本 125.0.6422.112/.113 以及适用于 Linux 的版本 125.0.6422.112 中修复)

据称,2023 年 11 月和 2024 年 2 月的活动涉及对两个蒙古政府网站的攻击——第一个网站和第二个网站唯一的 mfa.gov[.]mn——通过指向行为者控制的域的恶意 iframe 组件来提供 CVE-2023-41993 漏洞利用。

谷歌表示:“当使用 iPhone 或 iPad 设备访问时,水坑攻击网站会使用 iframe 来提供侦察负载,该负载会执行验证检查,最终下载并部署另一个带有 WebKit 漏洞的负载,以从设备中窃取浏览器 cookie。”

该有效载荷是一个 cookie 窃取框架,Google TAG 此前详细介绍了该框架,该框架与2021 年利用iOS 零日漏洞 (CVE-2021-1879) 有关,用于从包括谷歌、微软、领英、Facebook、雅虎、GitHub 和 Apple iCloud 在内的几个热门网站收集身份验证 cookie,并通过 WebSocket 将它们发送到攻击者控制的 IP 地址。

谷歌当时指出:“受害者需要通过 Safari 在这些网站上开启会话才能成功窃取 cookie”,并补充道,“攻击者使用 LinkedIn 消息向西欧国家的政府官员发送恶意链接。”

事实上,Cookie 窃取模块还单独列出了网站“webmail.mfa.gov[.]mn”,这表明蒙古政府雇员可能是此次 iOS 攻击活动的目标。

2024 年 7 月,mfa.gov[.]mn 网站第三次遭到感染,注入了 JavScript 代码,该代码将使用 Chrome 的 Android 用户重定向到恶意链接,该链接结合了漏洞 CVE-2024-5274 和 CVE-2024-4671 的漏洞链,部署了浏览器信息窃取负载。

具体来说,攻击序列使用 CVE-2024-5274 来破坏渲染器,并使用 CVE-2024-4671 来实现沙盒逃逸漏洞,最终使得突破 Chrome站点隔离保护并传播可窃取 cookie、密码、信用卡数据、浏览器历史记录和信任令牌的窃取恶意软件成为可能。

Google TAG 指出:“此活动提供了一个简单的二进制文件,删除所有 Chrome 崩溃报告,并将以下 Chrome 数据库泄露回 track-adv[.]com 服务器 - 类似于早期 iOS 活动中看到的基本最终有效载荷。”

该科技巨头进一步表示,2023 年 11 月的水坑攻击和2023 年 9 月 Intellexa使用的漏洞共享相同的触发代码,2024 年 7 月的水坑攻击和 2024 年 5 月 NSO Group 使用的 CVE-2024-5274 触发器中也观察到了这种模式。

更重要的是,据称 CVE-2024-4671 的漏洞与之前的 Chrome 沙盒逃逸漏洞有相似之处,Intellexa 被发现在野外利用该漏洞与另一个 Chrome 漏洞CVE-2021-37973有关,而谷歌已于 2021 年 9 月解决了该漏洞。

虽然目前尚不清楚攻击者是如何获得这三个漏洞的漏洞利用程序的,但调查结果充分表明,民族国家行为者正在使用最初由 CSV 用作零日漏洞的 n 日漏洞利用程序。

然而,这也提出了一种可能性,即这些漏洞利用程序可能是从漏洞经纪人那里获得的,该经纪人之前将这些漏洞利用程序作为零日漏洞卖给了间谍软件供应商。在苹果和谷歌加强防御措施之际,这些漏洞利用程序的稳定供应使形势得以持续发展。

研究人员表示:“此外,水坑攻击仍是一种威胁,攻击者可以利用复杂的漏洞攻击那些经常访问网站的用户,包括使用移动设备的用户。水坑攻击仍然是大规模 n-day 攻击的有效途径,攻击者可以利用那些可能仍在使用未打补丁的浏览器的人群。”

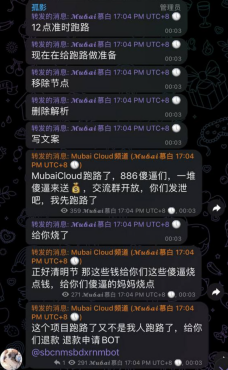

MubaiCloud机场购买地址 v2ray节点购买地址

最新节点购买地址:https://tz.v2ray.club/

MubaiCloud跑路了,推荐上面的最新节点购买。

Tomato Cloud节点购买地址 v2ray节点购买地址

老牌翻墙机场

SS/SSR/V2ray/Trojan 机场

TomatoCloud 是一家成立时间超过5年的老牌机场,支持 Shadowsocks、ShadowsocksR、Vmess、Trojan 多种翻墙协议,国内有多个接入点,涵盖了电信、联通、移动多线接入,中转和IPLC专线。Tomato Cloud 机场对流媒体和 ChatGPT 都提供不错的支持,也是比较早支持 sing-box 客户端的机场之一。

套餐价格:

Basic:$48/年,128G流量/月。

Plus:$78/年,256G流量/月。

Pro:$120/年,512G流量/月。

Business:$240/年,1024G流量/月。

购买地址:https://tz.v2ray.club/

狗狗加速v2ray节点购买地址 v2ray节点购买地址

Shadowsocks 机场

Hysteria 机场

狗狗加速时一家同时支持 Shadowsocks 和 Hysteria 新协议的机场,机场运营团队位于海外,线路有直连和中转隧道,对流媒体和 OpenAI 应用都提供解锁支持。狗狗加速机场注册支持免费试用。

套餐价格:

标准套餐:¥15.8/月,160G流量。

高级套餐:¥20.8/月,200G流量。

豪华套餐:¥39.8/月,500G流量。

购买地址:https://tz.v2ray.club

web3vpnc机场节点购买 v2ray节点购买地址

Web3VPN 又名 Web3 加速器,是一家成立于2021年的翻墙机场,采用 Shadowsocks 协议,有隧道中转和 IPLC 专线节点提供。注册可免费试用1天。网站可直接使用谷歌账号和加密货币钱包进行登录,支持 USDT 加密货币付款方式。

套餐价格:

VIP1:¥14.9/月,15G流量/月。

VIP2:¥25/月,100G流量/月。

购买地址:https://tz.v2ray.club

闪电云机场购买地址 v2ray节点购买地址

闪电云是一家成立于2022年的机场节点,提供V2Ray节点,主打高质量稳定的翻墙线路,在Android、iOS、macOS、路由器、Windows都有客户端可以使用,翻墙机场节点包括美国、日本、德国、台湾、英国、香港等11个国家及地区,支持支付宝和微信支付。

成立时间

2022

翻墙协议

V2Ray

最便宜价格

CNY¥ 1.00 每天

付款方式

微信支付, 支付宝

节点特色BGP, Clash, IEPL, IPLC, 不限设备数, 免费试用, 自研客户端

机场购买地址:https://tz.v2ray.club/

Gatern机场节点购买地址 v2ray节点购买地址

Gatern 机场是一家成立于2020年的机场节点,提供V2Ray节点,在Android、iOS、macOS、路由器、Windows都有客户端可以使用,翻墙机场节点包括巴西、德国、意大利、韩国、香港等38个国家和地区节点,支持支付宝和USDT支付。

节点特色

Clash, IEPL

桔子云v2ray节点购买地址 v2ray节点购买地址

桔子云是一家成立于2020年的机场节点,提供SSR节点和V2Ray节点,在Android、iOS、macOS、路由器、Windows都有客户端可以使用,翻墙机场节点包括台湾、新加坡、日本、美国、香港5个国家和地区节点,支持微信支付和支付宝支付。

成立时间

2020

翻墙协议

ShadowsocksR (SSR), V2Ray

最便宜价格

CNY¥ 0.67 每天

付款方式

微信支付, 支付宝

节点特色Clash, IPLC, 性价比机场

购买地址:https://tz.v2ray.club/

兔子云v2ray节点购买地址 v2ray节点购买地址

兔子云是一家成立于2022年的机场节点,提供V2Ray节点,主打高质量稳定的翻墙线路,在Android、iOS、macOS、路由器、Windows都有客户端可以使用,翻墙机场节点包括香港、日本、美国、新加坡、台湾、美国等9个国家及地区,支持支付宝支付。

成立时间

2022

翻墙协议

V2Ray

最便宜价格

CNY¥ 0.43 每天

付款方式

支付宝

节点特色BGP, Clash, IEPL, IPLC, 不限设备数, 免费试用, 性价比机场

购买地址:https://tz.v2ray.club/