新的 RAMBO 攻击利用 RAM 无线电信号窃取隔离网络的数据 网络相关

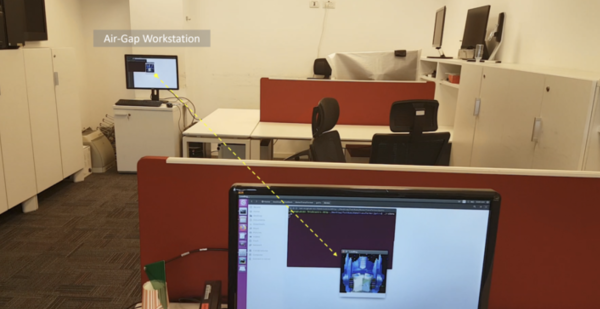

人们发现一种新型的侧信道攻击利用设备随机存取存储器 (RAM) 发出的无线电信号作为数据泄露机制,对隔离网络构成威胁。

该技术的代号为“RAMBO ”(“辐射间隙内存总线进攻”的缩写),由以色列内盖夫本·古里安大学软件与信息系统工程系进攻性网络研究实验室负责人 Mordechai Guri 博士命名。

Guri 博士在一篇新发表的研究论文中表示: “利用软件生成的无线电信号,恶意软件可以对文件、图像、键盘记录、生物特征信息和加密密钥等敏感信息进行编码。”

“利用软件定义无线电 (SDR) 硬件和简单的现成天线,攻击者可以从远处拦截传输的原始无线电信号。然后可以解码信号并将其转换回二进制信息。”

多年来,Guri 博士利用串行 ATA 电缆(SATAn)、MEMS 陀螺仪(GAIROSCOPE)、网络接口卡上的 LED(ETHERLED)和动态功耗(COVID-bit),设计了各种机制从离线网络中提取机密数据。

研究人员设计的其他一些非常规方法包括通过图形处理单元 (GPU) 风扇 ( GPU-FAN ) 产生的隐蔽声学信号、内置主板蜂鸣器 ( EL-GRILLO ) 产生的 (超) 声波,甚至打印机显示面板和状态 LED ( PrinterLeak ),从隔离网络泄露数据。

去年,Guri 博士还演示了AirKeyLogger,这是一种无硬件射频键盘记录攻击,它利用计算机电源的无线电发射向远程攻击者泄露实时按键数据。

古里博士在研究中指出:“为了泄露机密数据,处理器的工作频率被操纵,从而产生由按键调制的电源单元电磁辐射模式。按键信息可以通过射频接收器或带有简单天线的智能手机在几米外接收。”

与此类攻击一样,它需要首先通过其他方式(例如内部恶意人员、中毒的 USB 驱动器或供应链攻击)破坏 隔离网络,从而允许恶意软件触发隐蔽的数据泄露通道。

RAMBO 也不例外,该恶意软件用于操纵 RAM,使其能够生成时钟频率的无线电信号,然后使用曼彻斯特编码对其进行编码并传输,以便从远处接收。

编码数据可能包括按键、文档和生物特征信息。然后,另一端的攻击者可以利用 SDR 接收电磁信号,解调和解码数据,并检索窃取的信息。

Guri 博士说:“该恶意软件利用 RAM 的电磁辐射来调制信息并将其向外传输。远程攻击者使用无线电接收器和天线可以接收信息,对其进行解调,并将其解码为原始的二进制或文本表示。”

研究发现,该技术可用于以每秒 1,000 位的速度泄露运行 Intel i7 3.6GHz CPU 和 16 GB RAM 的隔离计算机的数据,并以每个按键 16 位的速度实时泄露按键信息。

Guri 博士表示:“低速时,4096 位 RSA 加密密钥可在 41.96 秒内被窃取,高速时则为 4.096 位。生物特征信息、小文件 (.jpg) 和小文档 (.txt 和 .docx) 在低速时需要 400 秒,在高速时则只需几秒钟。”

“这表明,RAMBO 隐蔽通道可用于在短时间内泄露相对简短的信息。”

阻止攻击的对策包括对信息传输实施“红黑”区域限制、使用入侵检测系统 (IDS)、监控虚拟机管理程序级内存访问、使用无线电干扰器阻止无线通信以及使用法拉第笼。