Ngioweb 僵尸网络助长 NSOCKS 住宅代理网络利用物联网设备 网络相关

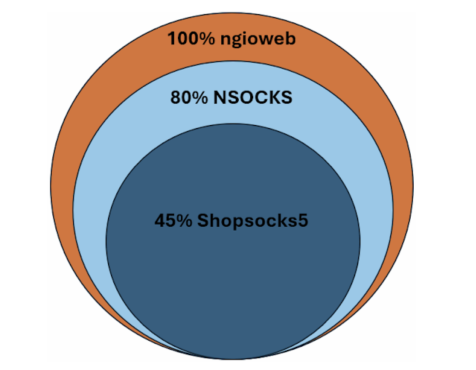

Lumen Technologies 的最新发现显示,名为 Ngioweb 的恶意软件已被用于支持臭名昭著的住宅代理服务 NSOCKS,以及 VN5Socks 和 Shopsocks5 等其他服务。

Lumen Technologies 的 Black Lotus Labs 团队在与 The Hacker News 分享的一份报告中表示:“我们遥测的 NSOCKS 机器人中至少有 80% 来自 Ngioweb 僵尸网络,主要利用小型办公室/家庭办公室 (SOHO) 路由器和物联网设备。”“这些代理中有三分之二位于美国”

“该网络平均每天维持大约 35,000 个工作机器人,其中 40% 的机器人活跃时间长达一个月或更长时间。”

Ngioweb最早于 2018 年 8 月被 Check Point 记录在案,与传播恶意软件的Ramnit 木马活动有关。近几周, LevelBlue和Trend Micro对 Ngioweb 进行了广泛分析,其中后者正在追踪该行动背后以经济为动机的威胁行为者 Water Barghest。

该恶意软件能够针对运行 Microsoft Windows 和 Linux 的设备,其名称取自 2018 年注册的命令和控制 (C2) 域,名称为“ngioweb[.]su”。

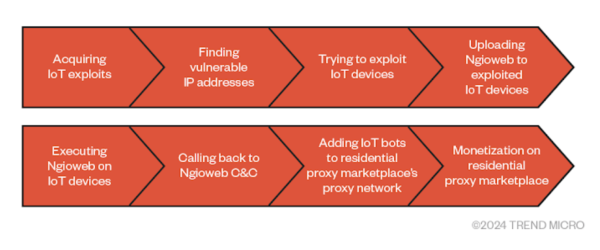

据 Trend Micro 称,截至 2024 年 10 月,该僵尸网络包含超过 20,000 台物联网设备,Water Barghest 利用它来查找和渗透易受攻击的物联网设备,使用自动脚本并部署 Ngioweb 恶意软件,将其注册为代理。受感染的机器人随后被列入住宅代理市场上出售。

研究人员 Feike Hacquebord 和 Fernando Mercês 表示:“从最初的感染到设备作为代理在住宅代理市场上可用,整个货币化过程只需 10 分钟,这表明这是一个高度高效和自动化的操作。”

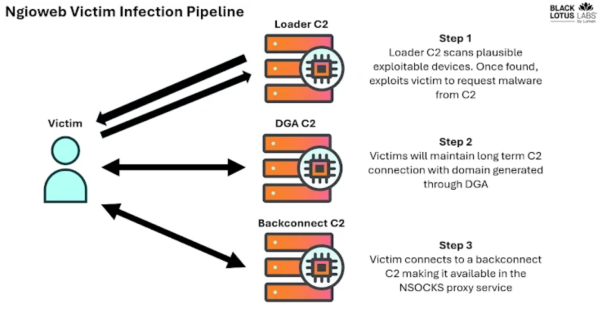

使用该恶意软件的攻击链利用了一系列漏洞和零日漏洞,用于攻击路由器和家用物联网设备,如摄像头、吸尘器和门禁等。该僵尸网络采用两层架构:第一层是加载器网络,由 15-20 个节点组成,它将机器人引导到加载器 C2 节点以检索和执行 Ngioweb 恶意软件。

按设备类型对住宅代理提供商的代理进行细分,结果显示僵尸网络运营商针对的是广泛的供应商,包括 NETGEAR、Uniview、Reolink、Zyxel、Comtrend、SmartRG、Linear Emerge、Hikvision 和 NUUO。

LevelBlue 和 Lumen 的最新披露显示,感染 Ngioweb 木马的系统被作为 NSOCKS 的住宅代理服务器出售,而 NSOCKS 此前曾被威胁行为者用于针对 Okta 的凭证填充攻击。

“NSOCKS 在世界各地销售 SOCKS5 代理的访问权限,买家可以根据位置(州、城市或邮政编码)、ISP、速度、受感染设备类型和新旧程度进行选择,”LevelBlue 表示。“24 小时访问的价格在 0.20 美元到 1.50 美元之间,取决于设备类型和感染时间。”

受害设备还被发现与由域生成算法 (DGA) 创建的第二阶段 C2 域建立长期连接。这些域在任何时候都约为 15 个,充当“守门人”,确定机器人是否值得添加到代理网络中。

如果设备符合资格标准,DGA C2 节点会将它们连接到反向连接 C2 节点,进而通过 NSOCKS 代理服务使它们可供使用。

Lumen Technologies 表示:“NSOCKS 用户通过 180 多个‘反向连接’ C2 节点路由其流量,这些节点充当入口/出口点,用于掩盖或代理其真实身份。”“这项服务背后的参与者不仅为其客户提供了代理恶意流量的手段,而且该基础设施还经过精心设计,使各种威胁行为者能够创建自己的服务。”

更糟糕的是,由 NSOCKS 提供支持的开放代理也已成为各种行为者大规模发起强大的分布式拒绝服务 (DDoS) 攻击的途径。该电信公司表示,已采取措施阻止所有进出与 Ngioweb 僵尸网络相关的专用基础设施的流量,以阻止该活动。

住宅代理服务的商业市场和代理的地下市场预计在未来几年将会增长,部分原因是受到高级持续威胁 (APT) 组织和网络犯罪组织的需求推动。

Lumen 表示:“这些网络经常被寻找漏洞或窃取凭证的犯罪分子利用,为他们提供了一种无缝方法来部署恶意工具,而无需透露他们的位置或身份。”

“尤其令人担忧的是 NSOCKS 等服务的使用方式。使用 NSOCKS,用户可以选择 180 个不同的国家作为其终端。此功能不仅允许恶意行为者在全球范围内传播其活动,还使他们能够通过域名(例如 .gov 或 .edu)瞄准特定实体,这可能导致更有针对性且可能更具破坏性的攻击。”

OvrC 平台漏洞使物联网设备面临远程攻击和代码执行风险 网络相关

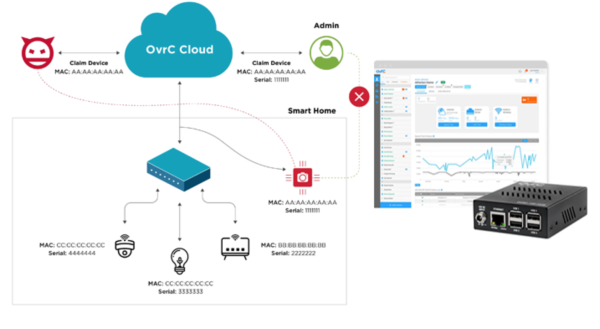

OvrC 云平台的安全分析发现了 10 个漏洞,这些漏洞可以串联起来,让潜在攻击者在连接的设备上远程执行代码。

Claroty 研究员 Uri Katz在一份技术报告中表示: “成功利用这些漏洞的攻击者可以访问、控制和破坏 OvrC 支持的设备;其中包括智能电源、摄像头、路由器、家庭自动化系统等。”

Snap One 的 OvrC(发音为“oversee”)被宣传为“革命性支持平台”,可让房主和企业远程管理、配置和排除网络上的物联网设备故障。据其网站称,OvrC 解决方案已部署在 500,000 多个终端用户位置。

根据美国网络安全和基础设施安全局 (CISA) 发布的协调咨询,成功利用已发现的漏洞可能允许攻击者“冒充和声明设备、执行任意代码并泄露有关受影响设备的信息”。

这些漏洞被发现影响 OvrC Pro 和 OvrC Connect,该公司于 2023 年 5 月发布了对其中 8 个漏洞的修复,并于 2024 年 11 月 12 日发布了对其余两个漏洞的修复。

“我们发现许多问题都是由于忽视了设备到云的接口而引起的,”Katz 说。“在许多情况下,核心问题是由于标识符薄弱或类似的错误而导致物联网设备交叉认领的能力。这些问题包括访问控制薄弱、身份验证绕过、输入验证失败、硬编码凭证和远程代码执行缺陷。”

因此,远程攻击者可以滥用这些漏洞绕过防火墙并获得对基于云的管理界面的未授权访问。更糟糕的是,随后可以利用此访问权限来枚举和分析设备、劫持设备、提升权限,甚至运行任意代码。

最严重的缺陷如下:

CVE-2023-28649(CVSS v4 评分:9.2),允许攻击者冒充集线器并劫持设备

CVE-2023-31241(CVSS v4 评分:9.2),允许攻击者绕过序列号要求来认领任意无人认领的设备

CVE-2023-28386(CVSS v4 评分:9.2),允许攻击者上传任意固件更新,从而导致代码执行

CVE-2024-50381(CVSS v4 评分:9.1),允许攻击者冒充集线器并任意取消认领设备,随后利用其他漏洞来认领它

“随着每天有越来越多的设备上线,云管理成为配置和访问服务的主要方式,制造商和云服务提供商比以往任何时候都更需要确保这些设备和连接的安全,”Katz 表示。“负面影响可能会影响连接的电源、商业路由器、家庭自动化系统以及更多与 OvrC 云连接的设备。”

此次披露之际,Nozomi Networks详细介绍了影响 EmbedThis GoAhead 的三个安全漏洞,EmbedThis GoAhead 是一款用于嵌入式和物联网设备的紧凑型 Web 服务器,在特定条件下可能导致拒绝服务 (DoS)。这些漏洞 (CVE-2024-3184、CVE-2024-3186 和 CVE-2024-3187) 已在 GoAhead 6.0.1 版中得到修补。

最近几个月,江森自控的 exacqVision Web 服务中还发现了多个安全漏洞,这些漏洞可以结合起来控制连接到该应用程序的监控摄像头的视频流并窃取凭证。

AndroxGh0st 恶意软件整合 Mozi 僵尸网络,攻击物联网和云服务 网络相关

AndroxGh0st 恶意软件背后的威胁行为者现在正在利用影响各种面向互联网的应用程序的更广泛的安全漏洞,同时还部署 Mozi 僵尸网络恶意软件。

CloudSEK在一份新报告中表示: “该僵尸网络利用远程代码执行和凭证窃取方法来维持持续访问,利用未修补的漏洞渗透关键基础设施。”

AndroxGh0st是一种基于 Python 的云攻击工具的名称,该工具以针对 Laravel 应用程序而闻名,目标是获取与 Amazon Web Services (AWS)、SendGrid 和 Twilio 等服务相关的敏感数据。

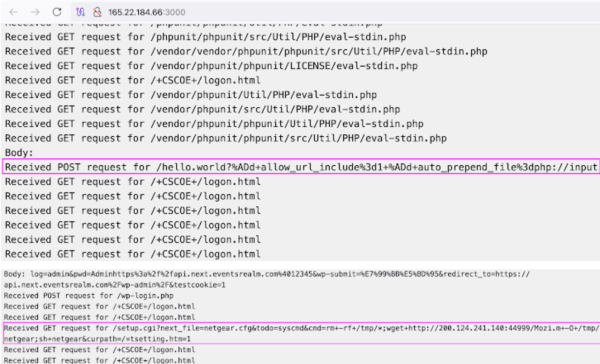

该恶意软件至少自 2022 年开始活跃,之前曾利用 Apache Web 服务器 ( CVE-2021-41773 )、Laravel 框架 ( CVE-2018-15133 ) 和 PHPUnit ( CVE-2017-9841 ) 中的漏洞获取初始访问权限、提升权限并建立对受感染系统的持续控制。

今年 1 月初,美国网络安全和情报机构透露,攻击者正在部署 AndroxGh0st 恶意软件来创建僵尸网络,以“在目标网络中识别和利用受害者”。

CloudSEK 的最新分析显示,该恶意软件正在战略性地扩大攻击范围,利用一系列漏洞进行初始访问 -

CVE-2014-2120(CVSS 评分:4.3)- Cisco ASA WebVPN 登录页面 XSS 漏洞

CVE-2018-10561(CVSS 评分:9.8)- Dasan GPON 身份验证绕过漏洞

CVE-2018-10562(CVSS 评分:9.8)- Dasan GPON 命令注入漏洞

CVE-2021-26086(CVSS 评分:5.3)- Atlassian Jira 路径遍历漏洞

CVE-2021-41277(CVSS 评分:7.5)- Metabase GeoJSON 地图本地文件包含漏洞

CVE-2022-1040(CVSS 评分:9.8)——Sophos 防火墙身份验证绕过漏洞

CVE-2022-21587(CVSS 评分:9.8)- Oracle E-Business Suite(EBS)未经身份验证的任意文件上传漏洞

CVE-2023-1389(CVSS 评分:8.8)- TP-Link Archer AX21 固件命令注入漏洞

CVE-2024-4577(CVSS 评分:9.8)——PHP CGI 参数注入漏洞

CVE-2024-36401(CVSS 评分:9.8)- GeoServer 远程代码执行漏洞

该公司表示:“僵尸网络会循环使用常见的管理用户名并使用一致的密码模式。目标 URL 会重定向到 /wp-admin/,这是 WordPress 网站的后端管理仪表板。如果身份验证成功,它就会获得对关键网站控制和设置的访问权限。”

我们还观察到,攻击利用 Netgear DGN 设备和 Dasan GPON 家用路由器中未经身份验证的命令执行漏洞,从不同的外部服务器(“200.124.241[.]140”和“117.215.206[.]216”)投放名为“Mozi.m”的有效载荷。

Mozi 是另一个著名的僵尸网络,它曾多次攻击物联网设备,将其纳入恶意网络,实施分布式拒绝服务 (DDoS) 攻击。

虽然恶意软件作者于 2021 年 9 月被中国执法官员逮捕,但直到 2023 年 8 月,不明身份的一方发出终止开关命令以终止该恶意软件时,Mozi 活动才出现急剧下降。人们怀疑僵尸网络创建者或中国当局发布了更新以拆除它。

AndroxGh0st 与 Mozi 的整合提高了建立运营联盟的可能性,从而使其能够传播到比以往更多的设备。

CloudSEK 表示:“AndroxGh0st 不仅与 Mozi 合作,还将 Mozi 的特定功能(例如物联网感染和传播机制)嵌入到其标准操作集中。”

“这意味着 AndroxGh0st 已经扩展到利用 Mozi 的传播能力来感染更多的物联网设备,并使用 Mozi 的有效载荷来实现原本需要单独感染程序才能实现的目标。”

“如果两个僵尸网络都使用相同的命令基础架构,则表明其操作集成程度很高,这可能意味着 AndroxGh0st 和 Mozi 都受同一网络犯罪集团控制。这种共享基础架构将简化对更广泛设备的控制,从而提高其联合僵尸网络操作的有效性和效率。”

Microchip ASF 中的严重缺陷使物联网设备面临远程代码执行风险 网络相关

Microchip 高级软件框架 (ASF) 中披露了一个严重的安全漏洞,如果成功利用,可能会导致远程代码执行。

该漏洞的编号为CVE-2024-7490,CVSS 评分为 9.5(满分 10.0)。该漏洞被描述为 ASF 实现 tinydhcp 服务器时出现的基于堆栈的溢出漏洞,源于缺乏足够的输入验证。

计算机应急响应小组 (CERT) 协调中心 (CERT/CC)在一份公告中表示:“ASF 代码库的所有公开示例中都存在一个漏洞,该漏洞允许特制的 DHCP 请求导致堆栈溢出,从而导致远程代码执行。”

鉴于该软件不再受支持且植根于以物联网为中心的代码,CERT/CC 警告称,该漏洞“很可能在野外许多地方出现”。

该问题影响 ASF 3.52.0.2574 及该软件的所有先前版本,该机构还指出,tinydhcp 软件的多个分支也可能容易受到该漏洞的影响。

目前尚无修复或缓解措施来解决 CVE-2024-7490,除非将 tinydhcp 服务替换为另一个不存在相同问题的服务。

与此同时,SonicWall Capture Labs 详细介绍了影响联发科 Wi-Fi 芯片组的严重零点击漏洞 ( CVE-2024-20017,CVSS 9.8),由于越界写入问题,该漏洞可能无需任何用户交互即可导致远程代码执行。

该公司表示: “受影响的版本包括联发科 SDK 7.4.0.1 及更早版本,以及 OpenWrt 19.07 和 21.02。” “这意味着各种各样的设备都存在漏洞,包括路由器和智能手机。”

“该漏洞是一种缓冲区溢出,它是由于攻击者直接从受控的数据包数据中获取长度值而没有进行边界检查,并将其放入内存副本中造成的。这种缓冲区溢出会导致越界写入。”

联发科于 2024 年 3 月发布了针对该漏洞的补丁,但随着截至 2024 年 8 月 30 日概念验证 (PoC) 漏洞公开发布,利用该漏洞的可能性有所增加。