AndroxGh0st 恶意软件整合 Mozi 僵尸网络,攻击物联网和云服务 网络相关

AndroxGh0st 恶意软件背后的威胁行为者现在正在利用影响各种面向互联网的应用程序的更广泛的安全漏洞,同时还部署 Mozi 僵尸网络恶意软件。

CloudSEK在一份新报告中表示: “该僵尸网络利用远程代码执行和凭证窃取方法来维持持续访问,利用未修补的漏洞渗透关键基础设施。”

AndroxGh0st是一种基于 Python 的云攻击工具的名称,该工具以针对 Laravel 应用程序而闻名,目标是获取与 Amazon Web Services (AWS)、SendGrid 和 Twilio 等服务相关的敏感数据。

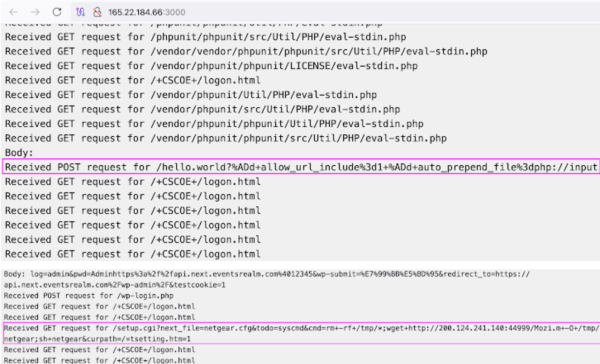

该恶意软件至少自 2022 年开始活跃,之前曾利用 Apache Web 服务器 ( CVE-2021-41773 )、Laravel 框架 ( CVE-2018-15133 ) 和 PHPUnit ( CVE-2017-9841 ) 中的漏洞获取初始访问权限、提升权限并建立对受感染系统的持续控制。

今年 1 月初,美国网络安全和情报机构透露,攻击者正在部署 AndroxGh0st 恶意软件来创建僵尸网络,以“在目标网络中识别和利用受害者”。

CloudSEK 的最新分析显示,该恶意软件正在战略性地扩大攻击范围,利用一系列漏洞进行初始访问 -

CVE-2014-2120(CVSS 评分:4.3)- Cisco ASA WebVPN 登录页面 XSS 漏洞

CVE-2018-10561(CVSS 评分:9.8)- Dasan GPON 身份验证绕过漏洞

CVE-2018-10562(CVSS 评分:9.8)- Dasan GPON 命令注入漏洞

CVE-2021-26086(CVSS 评分:5.3)- Atlassian Jira 路径遍历漏洞

CVE-2021-41277(CVSS 评分:7.5)- Metabase GeoJSON 地图本地文件包含漏洞

CVE-2022-1040(CVSS 评分:9.8)——Sophos 防火墙身份验证绕过漏洞

CVE-2022-21587(CVSS 评分:9.8)- Oracle E-Business Suite(EBS)未经身份验证的任意文件上传漏洞

CVE-2023-1389(CVSS 评分:8.8)- TP-Link Archer AX21 固件命令注入漏洞

CVE-2024-4577(CVSS 评分:9.8)——PHP CGI 参数注入漏洞

CVE-2024-36401(CVSS 评分:9.8)- GeoServer 远程代码执行漏洞

该公司表示:“僵尸网络会循环使用常见的管理用户名并使用一致的密码模式。目标 URL 会重定向到 /wp-admin/,这是 WordPress 网站的后端管理仪表板。如果身份验证成功,它就会获得对关键网站控制和设置的访问权限。”

我们还观察到,攻击利用 Netgear DGN 设备和 Dasan GPON 家用路由器中未经身份验证的命令执行漏洞,从不同的外部服务器(“200.124.241[.]140”和“117.215.206[.]216”)投放名为“Mozi.m”的有效载荷。

Mozi 是另一个著名的僵尸网络,它曾多次攻击物联网设备,将其纳入恶意网络,实施分布式拒绝服务 (DDoS) 攻击。

虽然恶意软件作者于 2021 年 9 月被中国执法官员逮捕,但直到 2023 年 8 月,不明身份的一方发出终止开关命令以终止该恶意软件时,Mozi 活动才出现急剧下降。人们怀疑僵尸网络创建者或中国当局发布了更新以拆除它。

AndroxGh0st 与 Mozi 的整合提高了建立运营联盟的可能性,从而使其能够传播到比以往更多的设备。

CloudSEK 表示:“AndroxGh0st 不仅与 Mozi 合作,还将 Mozi 的特定功能(例如物联网感染和传播机制)嵌入到其标准操作集中。”

“这意味着 AndroxGh0st 已经扩展到利用 Mozi 的传播能力来感染更多的物联网设备,并使用 Mozi 的有效载荷来实现原本需要单独感染程序才能实现的目标。”

“如果两个僵尸网络都使用相同的命令基础架构,则表明其操作集成程度很高,这可能意味着 AndroxGh0st 和 Mozi 都受同一网络犯罪集团控制。这种共享基础架构将简化对更广泛设备的控制,从而提高其联合僵尸网络操作的有效性和效率。”