新的 MOVEit 传输漏洞正在被利用 - 尽快修补! 网络相关

最近披露的一个影响 Progress Software MOVEit Transfer 的严重安全漏洞,在漏洞细节被公开披露后不久就已开始受到广泛利用。

该漏洞编号为 CVE-2024-5806(CVSS 评分:9.1),涉及身份验证绕过,影响以下版本 -

从 2023.0.0 到 2023.0.11

从 2023.1.0 到 2023.1.6 之间,以及

从 2024.0.0 到 2024.0.2

该公司在周二发布的公告中表示: “Progress MOVEit Transfer(SFTP 模块)中不当的身份验证漏洞可能导致身份验证绕过。”

Progress 还解决了另一个影响 MOVEit Gateway 版本 2024.0.0 的严重 SFTP 相关身份验证绕过漏洞 (CVE-2024-5805,CVSS 评分:9.1)。

成功利用这些漏洞可以让攻击者绕过 SFTP 身份验证并获得 MOVEit Transfer 和 Gateway 系统的访问权限。

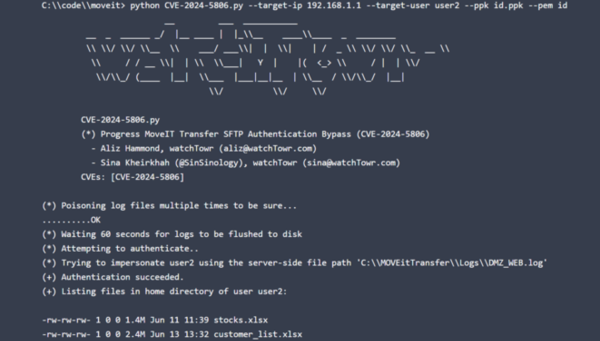

此后,watchTowr Labs 发布了有关 CVE-2024-5806 的更多技术细节,安全研究人员 Aliz Hammond 和 Sina Kheirkhah 指出,它可以被武器化以冒充服务器上的任何用户。

该网络安全公司进一步描述该漏洞由两个独立的漏洞组成,一个在 Progress MOVEit 中,另一个在 IPWorks SSH 库中。

研究人员表示:“虽然更具破坏性的漏洞(即冒充任意用户的能力)是 MOVEit 独有的,但影响较小的(但仍然非常真实)强制身份验证漏洞可能会影响所有使用 IPWorks SSH 服务器的应用程序。”

Progress Software 表示,如果不及时修补,第三方组件的缺陷将“增加原始问题的风险”,并敦促客户遵循以下两个步骤 -

阻止对 MOVEit Transfer 服务器的公共入站 RDP 访问

将出站访问限制为仅来自 MOVEit Transfer 服务器的已知可信端点

据 Rapid7 称,利用 CVE-2024-5806 有三个先决条件:攻击者需要知道现有的用户名、目标帐户可以进行远程身份验证,并且 SFTP 服务可通过互联网公开访问。

截至 6 月 25 日,Censys 收集的数据显示,在线 MOVEit Transfer 实例约有 2,700 个,其中大部分位于美国、英国、德国、荷兰、加拿大、瑞士、澳大利亚、法国、爱尔兰和丹麦。

由于 MOVEit Transfer 中的另一个严重问题在去年的一系列 Cl0p 勒索软件攻击中被广泛滥用( CVE-2023-34362,CVSS 评分:9.8),用户必须迅速更新到最新版本。

此前,美国网络安全和基础设施安全局 (CISA) 透露,今年 1 月初,一个未知威胁行为者利用Ivanti Connect Secure (ICS) 设备中的安全漏洞(CVE-2023-46805、CVE-2024-21887 和 CVE-2024-21893) 攻击了其化学安全评估工具 (CSAT)。

该机构表示:“此次入侵可能导致对 Top-Screen 调查、安全漏洞评估、站点安全计划、人员保障计划 (PSP) 提交和 CSAT 用户帐户的潜在未经授权的访问”,并补充说没有发现数据泄露的证据。