警报:Adobe Commerce 和 Magento 商店遭受 CosmicSting 漏洞攻击 网络相关

网络安全研究人员透露,5% 的 Adobe Commerce 和 Magento 商店已被恶意行为者利用名为 CosmicSting 的安全漏洞进行攻击。

该严重漏洞的编号为CVE-2024-34102(CVSS 评分:9.8),与 XML 外部实体引用 (XXE) 漏洞的限制不当有关,可能导致远程代码执行。该漏洞由名为“ spacewasp ”的研究人员发现,并于 2024 年 6 月被 Adobe 修补。

荷兰安全公司 Sansec 将CosmicSting描述为“两年来袭击 Magento 和 Adobe Commerce 商店的最严重的漏洞”,并表示这些电子商务网站受到攻击的速度为每小时三到五个。

该漏洞此后遭到广泛利用,促使美国网络安全和基础设施安全局 (CISA) 在 2024 年 7 月中旬将其添加到已知利用漏洞 (KEV) 目录中。

其中一些攻击利用该漏洞窃取 Magento 的秘密加密密钥,然后使用该密钥生成具有完全管理 API 访问权限的 JSON Web 令牌 (JWT)。随后,威胁行为者被观察到利用 Magento REST API 注入恶意脚本。

这也意味着,仅仅应用最新的修复不足以抵御攻击,需要网站所有者采取措施轮换加密密钥。

2024 年 8 月观察到的后续攻击将 CosmicSting 与 CNEXT(CVE-2024-2961,GNU C 库(又名 glibc)内的 iconv 库中的漏洞)相结合,以实现远程代码执行。

Sansec指出:“CosmicSting(CVE-2024-34102)允许在未打补丁的系统上读取任意文件。当与 CNEXT(CVE-2024-2961)结合使用时,威胁行为者可以升级到远程代码执行,从而控制整个系统。”

这些攻击的最终目标是通过 GSocket 在主机上建立持久、隐蔽的访问,并插入恶意脚本,允许执行从攻击者那里收到的任意 JavaScript,以窃取用户在网站上输入的支付数据。

最新调查结果显示,雷朋、国家地理、思科、惠而浦和赛格威等多家公司都已成为 CosmicSting 攻击的受害者,至少有七个不同的团体参与了此类攻击 -

Bobry 小组使用空格编码来隐藏执行托管在远程服务器上的付款窃取器的代码

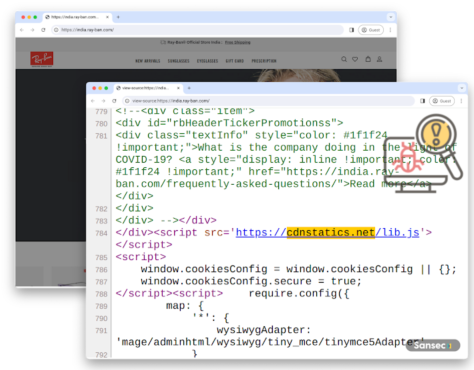

Polyovki 组,使用来自 cdnstatics.net/lib.js 的注入

Surki 组织,利用 XOR 编码隐藏 JavaScript 代码

布隆杜基组织 (Burunduki),通过 wss://jgueurystatic[.]xyz:8101 的 WebSocket 访问动态 skimmer 代码

Group Ondatry使用自定义 JavaScript 加载恶意软件来注入虚假支付表单,模仿商户网站使用的合法支付表单

Khomyaki 组织将支付信息泄露到包含 2 个字符 URI(“rextension[.]net/za/”)的域名

Belki 组织利用 CosmicSting 和 CNEXT 植入后门和恶意软件

Sansec 表示:“强烈建议商家升级到最新版本的 Magento 或 Adobe Commerce。他们还应该轮换秘密加密密钥,并确保旧密钥失效。”