Mitel MiCollab 严重漏洞导致系统遭受未经授权的文件和管理员访问 网络相关

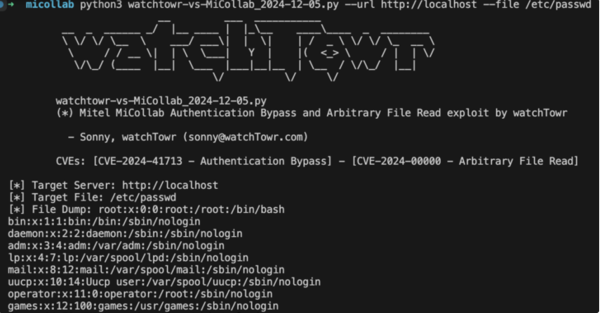

网络安全研究人员发布了一个概念验证 (PoC) 漏洞,该漏洞将影响 Mitel MiCollab 的一个现已修补的严重安全漏洞与任意文件读取零日漏洞串联起来,使攻击者能够从易受攻击的实例访问文件。

该严重漏洞为 CVE-2024-41713(CVSS 评分:9.8),与 Mitel MiCollab 的 NuPoint 统一消息传递 (NPM) 组件中的输入验证不足有关,从而导致路径遍历攻击。

MiCollab 是一种软件和硬件解决方案,它将聊天、语音、视频和短信功能与 Microsoft Teams 和其他应用程序集成在一起。NPM 是一个基于服务器的语音邮件系统,它使用户能够通过各种方法访问他们的语音消息,包括远程或通过 Microsoft Outlook 客户端。

WatchTowr Labs 在与 The Hacker News 分享的一份报告中表示,它在重现CVE-2024-35286(CVSS 评分:9.8)的过程中发现了 CVE-2024-41713,这是 NPM 组件中的另一个严重漏洞,可能允许攻击者访问敏感信息并执行任意数据库和管理操作。

Mitel 于 2024 年 5 月下旬发布 MiCollab 版本 9.8 SP1 (9.8.1.5) 修补了该 SQL 注入漏洞。

这个新漏洞之所以引人注目是因为它涉及将 HTTP 请求中的输入“..;/”传递给 ReconcileWizard 组件,以使攻击者进入应用程序服务器的根目录,从而可以在无需身份验证的情况下访问敏感信息(例如 /etc/passwd)。

WatchTowr Labs 的分析进一步发现,身份验证绕过可以与尚未修补的后身份验证任意文件读取漏洞相结合,以提取敏感信息。

Mitel在针对 CVE-2024-41713 的公告中表示:“成功利用此漏洞可能使攻击者获得未经授权的访问,并可能对系统的机密性、完整性和可用性产生影响。”

“如果成功利用该漏洞,攻击者可以未经身份验证访问配置信息(包括非敏感用户和网络信息),并在 MiCollab 服务器上执行未经授权的管理操作。”

该公司还指出,系统内的本地文件读取漏洞(CVE-2024-55550,CVSS 评分:2.7)是由于输入清理不足造成的,并且泄露仅限于非敏感系统信息。它强调,该漏洞不允许文件修改或权限提升。

经过负责任的披露,CVE-2024-41713 已于 2024 年 10 月 9 日插入 MiCollab 版本 9.8 SP2(9.8.2.12)或更高版本中。

安全研究员桑尼·麦克唐纳说:“从更技术层面来看,这次调查已经得出了一些宝贵的教训。”

“首先,这是一个真实的例子,表明并不总是需要完全访问源代码——即使在深入研究漏洞以重现 COTS 解决方案中已知的弱点时也是如此。根据 CVE 描述的深度,一些良好的互联网搜索技能可以成为成功寻找漏洞的基础。”

值得注意的是,MiCollab 9.8 SP2(9.8.2.12)还解决了音频、Web 和视频会议 (AWV) 组件中的一个单独的 SQL 注入漏洞(CVE-2024-47223,CVSS 评分:9.4),该漏洞可能造成严重影响,从信息泄露到执行任意数据库查询,从而导致系统无法运行。

在披露此信息之际,Rapid7 详细介绍了 Lorex 2K 室内 Wi-Fi 安全摄像头中的几个安全缺陷(从 CVE-2024-52544 到 CVE-2024-52548),这些缺陷可以组合起来实现远程代码执行 (RCE)。

在假设的攻击场景中,前三个漏洞可用于将目标设备的管理员密码重置为对手选择的密码,从而获得查看设备实时视频和音频源的权限,或者利用剩下的两个漏洞实现提升权限的 RCE。

安全研究员 Stephen Fewer指出:“该漏洞利用链由 5 个不同的漏洞组成,它们分两个阶段共同运作,以实现未经身份验证的 RCE” 。

“第 1 阶段执行身份验证绕过,允许远程未经身份验证的攻击者将设备的管理员密码重置为攻击者选择的密码。第 2 阶段利用第 1 阶段中的身份验证绕过来执行经过身份验证的基于堆栈的缓冲区溢出并以 root 权限执行操作系统 (OS) 命令,从而实现远程代码执行。”