研究人员发现尽管存在 Active Directory 限制,漏洞仍允许 NTLMv1 网络相关

网络安全研究人员发现,旨在禁用 NT LAN 管理器 (NTLM) v1 的 Microsoft Active Directory 组策略可以通过错误配置轻易绕过。

Silverfort 研究员 Dor Segal在与 The Hacker News 分享的一份报告中表示: “内部应用程序中的简单配置错误可以覆盖组策略,从而有效地否定旨在阻止 NTLMv1 身份验证的组策略。”

NTLM 仍是一种广泛使用的机制,尤其是在 Windows 环境中,用于通过网络对用户进行身份验证。旧版协议虽然不会因向后兼容性要求而被删除,但自 2024 年中期起已被弃用。

去年年底,微软从 Windows 11 版本 24H2 和 Windows Server 2025 开始正式删除了NTLMv1。虽然 NTLMv2 引入了新的缓解措施,使执行中继攻击变得更加困难,但该技术受到多个安全漏洞的困扰,威胁行为者积极 利用这些漏洞来访问敏感数据。

利用这些缺陷的目的是强迫受害者向任意端点进行身份验证,或将身份验证信息转发到易受攻击的目标并代表受害者执行恶意操作。

“组策略机制是微软在网络上禁用 NTLMv1 的解决方案,”Segal 解释道。“LMCompatibilityLevel 注册表项会阻止域控制器评估 NTLMv1 消息,并在使用 NTLMv1 进行身份验证时返回错误密码错误 (0xC000006A)。

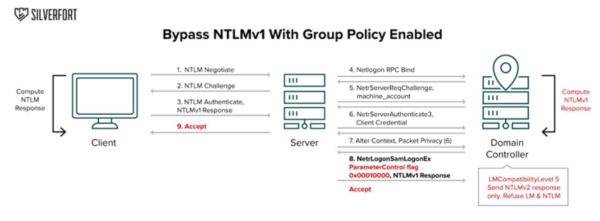

然而,Silverfort 的调查发现,可以利用 Netlogon 远程协议 ( MS-NRPC ) 中的设置来绕过组策略并仍然使用 NTLMv1 身份验证。

具体来说,它利用一个名为NETLOGON_LOGON_IDENTITY_INFO的数据结构,其中包含一个名为 ParameterControl 的字段,而该字段又具有“当仅允许 NTLMv2(NTLM)时允许 NTLMv1 身份验证(MS-NLMP)”的配置。

Segal 说:“这项研究表明,可以配置内部部署应用程序以启用 NTLMv1,从而否定 Active Directory 中设置的组策略 LAN 管理器身份验证级别的最高级别。”

“这意味着,组织认为设置这个组策略是正确的事情,但它仍然被配置错误的应用程序绕过。”

为了减轻 NTLMv1 带来的风险,必须为域中的所有 NTLM 身份验证启用审计日志,并留意要求客户端使用 NTLMv1 消息的易受攻击的应用程序。不言而喻,建议组织保持其系统为最新版本。

最新发现源于安全研究员 Haifei Li 的一份报告,报告称在野外发现的 PDF 工件存在“零日行为”,在某些条件下使用 Adobe Reader 或 Foxit PDF Reader 打开时,可能会泄露本地网络 NTLM 信息。Foxit Software 已在 Windows 版本 2024.4 中解决了该问题。

HN 安全研究员 Alessandro Iandoli 还详细介绍了如何绕过 Windows 11(24H2 之前的版本)中的各种安全功能,以实现内核级的任意代码执行。