LiteSpeed Cache 插件漏洞对 WordPress 网站构成重大风险 网络相关

WordPress 的 LiteSpeed Cache 插件中被发现存在一个高严重性安全漏洞,该漏洞可能允许未经身份验证的威胁行为者提升其权限并执行恶意操作。

该漏洞编号为 CVE-2024-50550(CVSS 评分:8.1),已在插件 6.5.2 版本中得到解决。

Patchstack 安全研究员 Rafie Muhammad在分析中表示: “该插件存在未经身份验证的权限提升漏洞,任何未经身份验证的访问者都可以获得管理员级别的访问权限,然后上传和安装恶意插件。”

LiteSpeed Cache 是一款流行的 WordPress 网站加速插件,顾名思义,它具有高级缓存功能和优化功能。它已安装在超过六百万个网站上。

根据 Patchstack 的说法,新发现的问题根源于一个名为 is_role_simulation 的函数,类似于 2024 年 8 月公开记录的早期缺陷(CVE-2024-28000,CVSS 评分:9.8)。

它源于使用弱安全哈希校验,该校验可能被不良行为者暴力破解,从而允许滥用爬虫功能来模拟已登录的用户(包括管理员)。

然而,成功的利用依赖于以下插件配置 -

爬虫 -> 常规设置 -> 爬虫:开启

爬虫 -> 常规设置 -> 运行时长:2500 – 4000

爬虫 -> 常规设置 -> 运行间隔:2500 – 4000

爬虫程序 -> 常规设置 -> 服务器负载限制:0

爬虫->模拟设置->角色模拟:1(具有管理员角色的用户ID)

爬虫 -> 摘要 -> 激活:将除管理员之外的每一行都设置为关闭

LiteSpeed 实施的补丁删除了角色模拟过程,并使用随机值生成器更新哈希生成步骤,以避免将哈希限制为 100 万种可能性。

穆罕默德表示:“这一漏洞凸显了确保用作安全哈希或随机数的值的强度和不可预测性至关重要。”

“PHP 中的 rand() 和 mt_rand() 函数返回的值对于许多用例来说可能‘足够随机’,但它们的不可预测性不足以用于与安全相关的功能,特别是在有限的可能性中使用 mt_srand 时。”

CVE-2024-50550 是过去两个月内 LiteSpeed 披露的第三个安全漏洞,另外两个是CVE-2024-44000(CVSS 分数:7.5)和CVE-2024-47374(CVSS 分数:7.2)。

几周前,Patchstack披露了Ultimate Membership Pro 中的两个严重缺陷,这两个缺陷可能导致权限提升和代码执行。但这些缺陷已在 12.8 版及更高版本中得到解决。

CVE-2024-43240(CVSS 评分:9.4) - 一种未经身份验证的特权提升漏洞,可能允许攻击者注册任何会员级别并获得其附加角色

CVE-2024-43242(CVSS 分数:9.0)——一个未经身份验证的 PHP 对象注入漏洞,可能允许攻击者执行任意代码。

Patchstack 还警告称, WordPress 母公司 Automattic 与 WP Engine 之间正在进行的法律纠纷已促使一些开发人员放弃了 WordPress.org 存储库,因此需要用户监控适当的沟通渠道,以确保他们收到有关可能的插件关闭和安全问题的最新信息。

Patchstack 首席执行官 Oliver Sild表示: “如果用户未能手动安装从 WordPress.org 存储库中删除的插件,则可能无法收到包含重要安全修复程序的新更新。这可能会使网站暴露给经常利用已知漏洞的黑客,并可能利用这种情况。”

WordPress 插件 Jetpack 修补影响 2700 万个站点的重大漏洞 网络相关

Jetpack WordPress 插件的维护人员发布了一个安全更新来修复一个严重漏洞,该漏洞可能允许登录用户访问网站上其他人提交的表单。

Jetpack WordPress 插件的维护人员发布了一个安全更新来修复一个严重漏洞,该漏洞可能允许登录用户访问网站上其他人提交的表单。

Jetpack 是 WordPress 制造商 Automattic 旗下的一款多合一插件,提供一整套工具来提高网站安全性、性能和流量增长。据其网站称,有 2700 万个 WordPress 网站使用了该插件。

据称,该问题是 Jetpack 在内部安全审核期间发现的,并且自 2016 年发布的 3.9.9 版本以来一直存在。

该漏洞存在于 Jetpack 的“联系表单”功能中,“任何登录网站的用户均可利用该漏洞读取网站访问者提交的表单”,Jetpack 的 Jeremy Herve表示。

Jetpack 表示,它与 WordPress.org 安全团队密切合作,在已安装的网站上自动将插件更新为安全版本。

以下 101 个不同版本的 Jetpack 已解决了此缺陷 -

13.9.1、13.8.2、13.7.1、13.6.1、13.5.1、13.4.4、13.3.2、13.2.3、13.1.4、13.0.1、12.9.4、12.8.2、12.7。 2、12.6.3、12.5.1、12.4.1、12.3.1、12.2.2、12.1.2、12.0.2、11.9.3、11.8.6、11.7.3、11.6.2、11.5.3、 11.4.2、11.3.4、11.2.2、11.1.4、11.0.2、 10.9.3、10.8.2、10.7.2、10.6.2、10.5.3、10.4.2、10.3.2、10.2.3、10.1.2、10.0.2、9.9.3、9.8.3、9.7。 3、9.6.4、9.5.5、9.4.4、9.3.5、9.2.4、9.1.3、9.0.5、8.9.4、8.8.5、8.7.4、8.6.4、8.5.3、 8.4.5、8.3.3、8.2.6、8.1.4、8.0.3、7.9.4、7.8.4、7.7.6、 7.6.4、7.5.7、7.4.5、7.3.5、7.2.5、7.1.5、7.0.5、6.9.4、6.8.5、6.7.4、6.6.5、6.5.4、6.4。 6、6.3.7、6.2.5、6.1.5、6.0.4、5.9.4、5.8.4、5.7.5、5.6.5、5.5.5、5.4.4、5.3.4、5.2.5、 5.1.4、5.0.3、4.9.3、4.8.5、4.7.4、4.6.3、4.5.3、4.4.5、4.3.5、4.2.5、 4.1.4、4.0.7、3.9.10

虽然没有证据表明该漏洞曾被利用,但鉴于其被公开披露,未来很有可能被滥用。

值得注意的是,Jetpack 于 2023 年 6 月推出了类似的修复程序,以修复自 2012 年 11 月以来 Jetpack 插件中的另一个严重缺陷。

这一发展发生在WordPress 创始人马特·穆伦韦格 (Matt Mullenweg) 与托管服务提供商 WP Engine之间持续不断的 争执 之中,WordPress.org 控制了后者的高级自定义字段 (ACF) 插件,以创建自己的名为安全自定义字段 (Secure Custom Fields) 的分支。

Mullenweg表示: “SCF 已进行更新,删除了商业追加销售并修复了安全问题。此次更新尽可能简化,以修复安全问题。”

WordPress 并未透露该安全问题的具体性质,但表示该问题与 $_REQUEST 有关。它还表示,该问题已在 Secure Custom Fields 6.3.6.2 版本中得到解决。

WordPress指出: “他们的代码目前并不安全,他们告诉人们在修复漏洞之前不要使用安全自定义字段,这是对客户的失职。” “我们也私下通知过他们,但他们没有回应。”

WP Engine 在 X 上的一篇文章中声称WordPress 从未“在未经同意的情况下”从“创建者”手中“单方面强行”拿走积极开发的插件。

对此,WordPress 表示“这种情况之前已经发生过几次”,并且它保留禁用或从目录中删除任何插件、删除开发人员对插件的访问权限或为了公共安全而“未经开发人员同意”进行更改的权利。

WordPress 的 LiteSpeed Cache 插件中发现严重安全漏洞 网络相关

网络安全研究人员发现 WordPress 的 LiteSpeed Cache 插件中又一个严重的安全漏洞,该漏洞可能允许未经身份验证的用户控制任意帐户。

该漏洞编号为 CVE-2024-44000(CVSS 评分:7.5),影响 6.4.1 之前的版本(包括 6.4.1 版本)。该漏洞已在 6.5.0.1 版本中得到解决。

Patchstack 研究员 Rafie Muhammad 表示:“该插件存在未经身份验证的帐户接管漏洞,任何未经身份验证的访问者都可以获得任何已登录用户的身份验证访问权限,最坏的情况下可以获得管理员级别角色的访问权限,之后可以上传和安装恶意插件。 ”

此次发现是在对该插件进行广泛的安全分析之后得出的,此前该分析已发现一个严重的权限提升漏洞(CVE-2024-28000,CVSS 评分:9.8)。LiteSpeed Cache 是 WordPress 生态系统中流行的缓存插件,拥有超过 500 万个活跃安装。

新的漏洞源于名为“/wp-content/debug.log”的调试日志文件被公开暴露,这使得未经身份验证的攻击者可以查看文件中包含的潜在敏感信息。

这还可能包括 HTTP 响应标头中的用户 cookie 信息,从而有效地允许用户使用任何有效的会话登录到存在漏洞的站点。

该漏洞的严重程度较低,因为前提条件是必须在 WordPress 网站上启用调试功能才能成功。或者,它也可能会影响过去某个时间点激活了调试日志功能但未能删除调试文件的网站。

需要注意的是,此功能默认是禁用的。补丁通过将日志文件移动到 LiteSpeed 插件文件夹内的专用文件夹(“/wp-content/litespeed/debug/”)、随机化文件名以及删除在文件中记录 cookie 的选项来解决该问题。

建议用户检查其安装中是否存在“/wp-content/debug.log”,如果调试功能已启用(或曾经启用),则采取措施清除它们。

还建议设置 .htaccess 规则来拒绝直接访问日志文件,因为如果恶意行为者通过反复试验的方法知道新的文件名,他们仍然可以直接访问新的日志文件。

穆罕默德说:“此漏洞凸显了确保执行调试日志过程的安全性、不应记录哪些数据以及如何管理调试日志文件的重要性。”

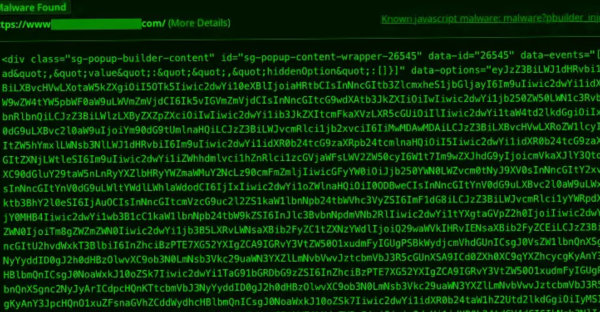

恶意插件利用 Popup Builder WordPress 插件感染 3,900 多个网站 网络相关

一个新的恶意软件活动正在利用 WordPress 的 Popup Builder 插件中的高严重性安全漏洞来注入恶意 JavaScript 代码。

据 Sucuri 称,该活动在过去三周内已感染了 3,900 多个网站。

安全研究员 Puja Srivastava在 3 月 7 日的一份报告中表示:“这些攻击是由不到一个月的域名精心策划的,注册日期可以追溯到 2024 年 2 月 12 日。”

感染序列涉及利用 CVE-2023-6000,这是 Popup Builder 中的一个安全漏洞,可被利用来创建恶意管理员用户并安装任意插件。

今年 1 月初,Balada Injector 攻击活动利用了这一缺陷,导致至少 7,000 个站点受到攻击。

最新的一组攻击会导致注入恶意代码,该恶意代码有两种不同的变体,旨在将网站访问者重定向到其他网站,例如网络钓鱼和诈骗页面。

建议 WordPress 网站所有者保持其插件最新,并扫描其网站是否有任何可疑代码或用户,并执行适当的清理。

斯里瓦斯塔瓦说:“这种新的恶意软件活动清楚地提醒人们,如果不及时更新网站软件,将面临风险。”

这一进展发生之际,WordPress 安全公司 Wordfence披露了另一个名为 Ultimate Member 的插件中的一个高度严重的错误,该插件可以被用来注入恶意 Web 脚本。

跨站脚本 (XSS) 缺陷被追踪为 CVE-2024-2123(CVSS 评分:7.2),影响该插件的所有版本,包括 2.8.3 及之前的版本。已在 2024 年 3 月 6 日发布的 2.8.4 版本中进行了修补。

该缺陷源于输入清理和输出转义不足,从而允许未经身份验证的攻击者在页面中注入任意 Web 脚本,这些脚本将在用户每次访问时执行。

“再加上该漏洞可以被在易受攻击的网站上没有权限的攻击者利用,这意味着未经身份验证的攻击者在成功利用该漏洞后,很有可能获得运行易受攻击版本的插件的网站的管理用户访问权限, ”Wordfence 说道。

值得注意的是,插件维护者在 2 月 19 日发布的 2.8.3 版本中解决了类似的缺陷(CVE-2024-1071,CVSS 评分:9.8)。

它还发现了 Avada WordPress 主题中的任意文件上传漏洞(CVE-2024-1468,CVSS 评分:8.8),并可能远程执行恶意代码。7.11.5版本已解决。

Wordfence表示:“这使得具有贡献者级别及以上访问权限的经过身份验证的攻击者可以在受影响站点的服务器上上传任意文件,从而使远程代码执行成为可能。”